W dziedzinie bezpieczeństwa sieci kluczową rolę odgrywają systemy wykrywania włamań (IDS) i zapobiegania włamaniom (IPS). Niniejszy artykuł dogłębnie analizuje ich definicje, role, różnice i scenariusze zastosowań.

Czym jest IDS (system wykrywania włamań)?

Definicja IDS

System wykrywania włamań (IIS) to narzędzie bezpieczeństwa, które monitoruje i analizuje ruch sieciowy w celu identyfikacji potencjalnych złośliwych działań lub ataków. Wyszukuje sygnatury pasujące do znanych wzorców ataków, analizując ruch sieciowy, logi systemowe i inne istotne informacje.

Jak działa IDS

IDS działa głównie w następujący sposób:

Wykrywanie podpisu:IDS wykorzystuje predefiniowaną sygnaturę wzorców ataków do dopasowywania, podobnie jak skanery antywirusowe do wykrywania wirusów. IDS generuje alert, gdy ruch zawiera cechy pasujące do tych sygnatur.

Wykrywanie anomaliiSystem IDS monitoruje poziom bazowy normalnej aktywności sieciowej i generuje alerty, gdy wykryje wzorce znacząco odbiegające od normalnego zachowania. Pomaga to identyfikować nieznane lub nowe ataki.

Analiza protokołu:IDS analizuje wykorzystanie protokołów sieciowych i wykrywa zachowania niezgodne ze standardowymi protokołami, identyfikując w ten sposób możliwe ataki.

Rodzaje systemów IDS

W zależności od miejsca wdrożenia systemy IDS można podzielić na dwa główne typy:

System identyfikacji sieci (NIDS):Wdrożony w sieci w celu monitorowania całego ruchu przepływającego przez sieć. Może wykrywać ataki zarówno na warstwę sieciową, jak i transportową.

System identyfikacji hosta (HIDS): Wdrożony na pojedynczym hoście w celu monitorowania aktywności systemowej na tym hoście. Jest bardziej skoncentrowany na wykrywaniu ataków na poziomie hosta, takich jak złośliwe oprogramowanie i nietypowe zachowania użytkowników.

Czym jest IPS (system zapobiegania włamaniom)?

Definicja IPS

Systemy zapobiegania włamaniom (IPS) to narzędzia bezpieczeństwa, które po wykryciu podejmują proaktywne działania w celu zatrzymania lub obrony przed potencjalnymi atakami. W porównaniu z systemami IDS, IPS to nie tylko narzędzie do monitorowania i ostrzegania, ale także narzędzie, które może aktywnie interweniować i zapobiegać potencjalnym zagrożeniom.

Jak działa IPS

IPS chroni system poprzez aktywne blokowanie szkodliwego ruchu przepływającego przez sieć. Jego główna zasada działania obejmuje:

Blokowanie ruchu atakującego:Gdy system IPS wykryje ruch potencjalnie zagrażający sieci, może natychmiast podjąć działania, aby uniemożliwić mu przedostanie się do sieci. Pomaga to zapobiec dalszemu rozprzestrzenianiu się ataku.

Resetowanie stanu połączenia:System IPS może zresetować stan połączenia związany z potencjalnym atakiem, zmuszając atakującego do ponownego nawiązania połączenia i tym samym przerywając atak.

Modyfikowanie reguł zapory sieciowej:System IPS umożliwia dynamiczną modyfikację reguł zapory sieciowej w celu blokowania lub zezwalania na określone typy ruchu, dostosowując się do sytuacji zagrożenia w czasie rzeczywistym.

Rodzaje IPS

Podobnie jak IDS, IPS można podzielić na dwa główne typy:

Sieciowy system IPS (NIPS):Wdrożony w sieci w celu monitorowania i obrony przed atakami w całej sieci. Może chronić przed atakami w warstwie sieciowej i transportowej.

Host IPS (HIPS):Wdrożone na pojedynczym hoście w celu zapewnienia bardziej precyzyjnej obrony, używane głównie do ochrony przed atakami na poziomie hosta, takimi jak złośliwe oprogramowanie i exploity.

Jaka jest różnica pomiędzy systemem wykrywania włamań (IDS) a systemem zapobiegania włamaniom (IPS)?

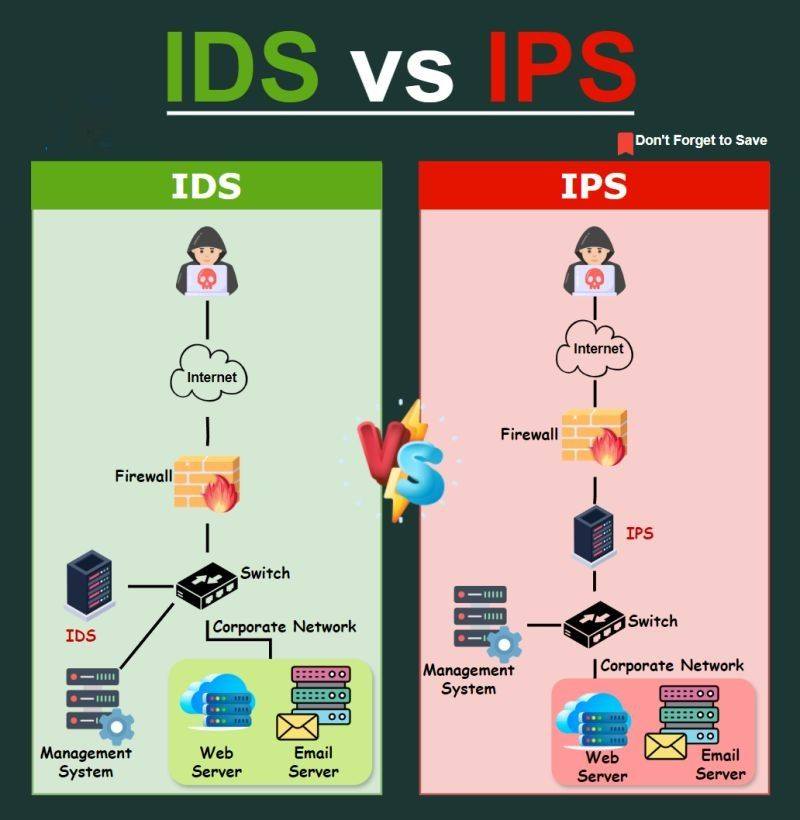

Różne sposoby pracy

IDS to pasywny system monitoringu, wykorzystywany głównie do wykrywania i alarmowania. W przeciwieństwie do niego, IPS działa proaktywnie i może podejmować działania obronne przed potencjalnymi atakami.

Porównanie ryzyka i skutków

Ze względu na pasywny charakter systemu IDS, może on chybić lub dać fałszywe wyniki, podczas gdy aktywna obrona IPS może prowadzić do ostrzału własnych celów. Konieczne jest zrównoważenie ryzyka i skuteczności podczas korzystania z obu systemów.

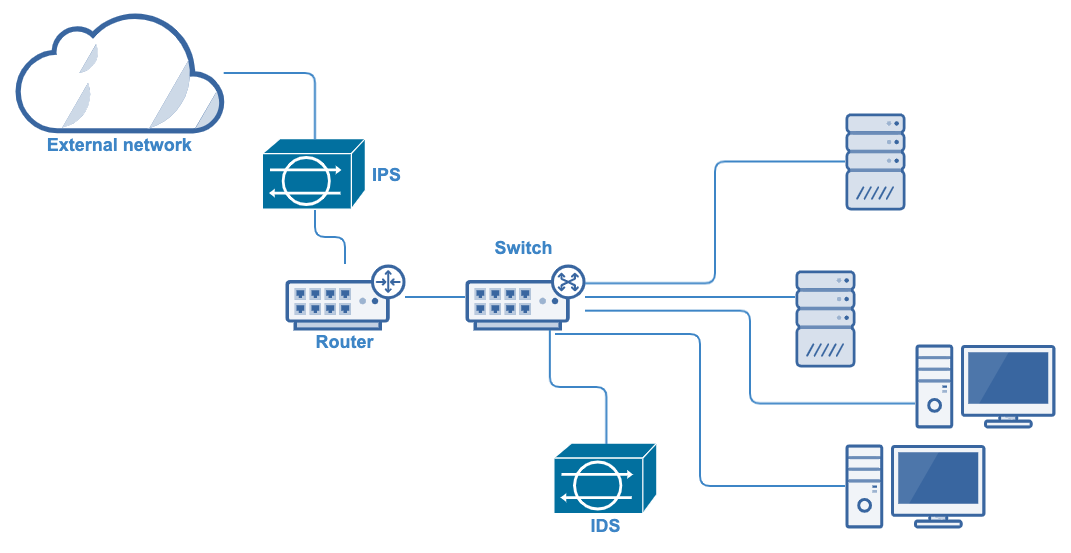

Różnice we wdrażaniu i konfiguracji

System IDS jest zazwyczaj elastyczny i można go wdrożyć w różnych lokalizacjach sieci. W przeciwieństwie do tego, wdrożenie i konfiguracja IPS wymagają bardziej starannego planowania, aby uniknąć zakłóceń w normalnym ruchu.

Zintegrowane zastosowanie systemów IDS i IPS

Systemy IDS i IPS wzajemnie się uzupełniają, przy czym IDS monitoruje i generuje alerty, a IPS podejmuje proaktywne działania obronne w razie potrzeby. Połączenie tych systemów może stworzyć bardziej kompleksową linię obrony bezpieczeństwa sieci.

Regularna aktualizacja reguł, sygnatur i danych wywiadowczych o zagrożeniach systemów IDS i IPS jest niezbędna. Cyberzagrożenia stale ewoluują, a terminowe aktualizacje mogą poprawić zdolność systemu do identyfikowania nowych zagrożeń.

Kluczowe jest dostosowanie reguł systemów IDS i IPS do specyficznego środowiska sieciowego i wymagań organizacji. Dzięki dostosowaniu reguł można zwiększyć dokładność systemu oraz zmniejszyć liczbę fałszywych alarmów i obrażeń od osób trzecich.

Systemy IDS i IPS muszą być w stanie reagować na potencjalne zagrożenia w czasie rzeczywistym. Szybka i precyzyjna reakcja pomaga powstrzymać atakujących przed wyrządzeniem większych szkód w sieci.

Ciągły monitoring ruchu sieciowego i zrozumienie normalnych wzorców ruchu może pomóc w poprawie zdolności systemu IDS do wykrywania anomalii i zmniejszeniu prawdopodobieństwa wystąpienia fałszywych alarmów.

Znajdź prawoBroker pakietów sieciowychdo współpracy z systemem IDS (Intrusion Detection System)

Znajdź prawoPrzełącznik obejściowy liniowydo współpracy z systemem IPS (Intrusion Prevention System)

Czas publikacji: 26.09.2024