Przełącznik obejścia odczepu sieciowego Mylinking™ ML-BYPASS-200

2*Bypass plus 1*Monitor Modularna konstrukcja, łącza 10/40/100GE, maks. 640 Gb/s

1-Przeglądy

Wdrażając inteligentny przełącznik obejściowy Mylinking™:

- Użytkownicy mogą elastycznie instalować/odinstalowywać urządzenia zabezpieczające, nie wpływając na bieżącą sieć ani nie powodując przerw w jej funkcjonowaniu;

- Przełącznik obejścia sieciowego Mylinking™ z inteligentną funkcją wykrywania stanu, umożliwiający monitorowanie w czasie rzeczywistym normalnego stanu pracy urządzenia zabezpieczającego port szeregowy. W przypadku wystąpienia wyjątku w działaniu urządzenia zabezpieczającego port szeregowy ochrona zostanie automatycznie pominięta, aby utrzymać normalną komunikację sieciową;

- Selektywna technologia ochrony ruchu może być używana do wdrażania określonego sprzętu bezpieczeństwa do czyszczenia ruchu, technologii szyfrowania opartej na sprzęcie audytowym. Skutecznie przeprowadza ochronę dostępu szeregowego dla określonego typu ruchu, rozładowując ciśnienie obsługi przepływu urządzenia szeregowego;

- Technologię Load Balanced Traffic Protection można wykorzystać do klastrowego wdrażania bezpiecznych urządzeń szeregowych w celu spełnienia wymagań dotyczących bezpieczeństwa połączeń szeregowych w środowiskach o dużej przepustowości.

Wraz z szybkim rozwojem Internetu zagrożenie bezpieczeństwa informacji sieciowych staje się coraz poważniejsze, dlatego coraz szerzej stosuje się różnorodne aplikacje ochrony bezpieczeństwa informacji. Niezależnie od tego, czy jest to tradycyjny sprzęt kontroli dostępu (zapora sieciowa), czy nowy typ bardziej zaawansowanych środków ochrony, takich jak system zapobiegania włamaniom (IPS), ujednolicona platforma zarządzania zagrożeniami (UTM), system ataków typu Anti-DDoS (Anti-DDoS), brama Anti-span, ujednolicony system identyfikacji i kontroli ruchu DPI, a wiele urządzeń zabezpieczających jest wdrażanych szeregowo w kluczowych węzłach sieciowych, wdrażając odpowiednią politykę bezpieczeństwa danych w celu identyfikacji i radzenia sobie z legalnym / nielegalnym ruchem. Jednocześnie jednak sieć komputerowa wygeneruje duże opóźnienie sieciowe lub nawet zakłócenie sieci w przypadku awarii, konserwacji, aktualizacji, wymiany sprzętu itd. w wysoce niezawodnym środowisku aplikacji sieciowych produkcyjnych, użytkownicy nie mogą tego znieść.

2-Network Tap Bypass Switch Zaawansowane funkcje i technologie

Technologia trybu ochrony Mylinking™ „SpecFlow” i trybu ochrony „FullLink”

Technologia ochrony przełączania szybkiego obejścia Mylinking™

Technologia Mylinking™ „LinkSafeSwitch”

Mylinking™ „WebService” Dynamiczna strategia przekazywania/wydawania technologii

Technologia inteligentnego wykrywania wiadomości Heartbeat Mylinking™

Technologia Mylinking™ Definiowalnych Wiadomości Heartbeat

Technologia równoważenia obciążenia wielolinkowego Mylinking™

Mylinking™ Inteligentna technologia dystrybucji ruchu

Technologia dynamicznego równoważenia obciążenia Mylinking™

Technologia zdalnego zarządzania Mylinking™ (HTTP/WEB, TELNET/SSH, cechy „EasyConfig/AdvanceConfig”)

3-Przewodnik konfiguracji przełącznika obejścia odczepu sieciowego

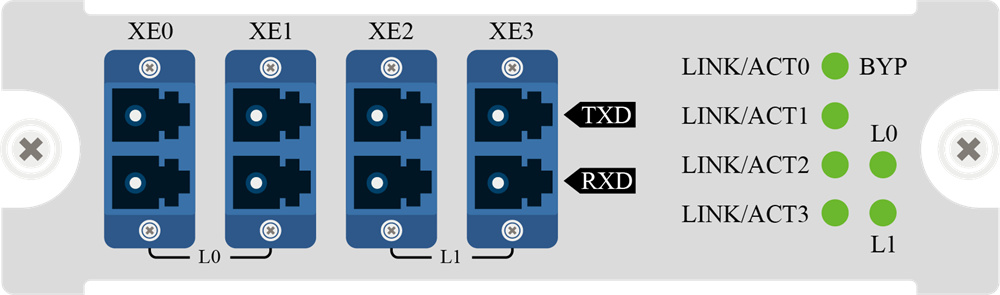

OBJAZDGniazdo modułu portu ochronnego:

Ten slot można włożyć do modułu portu ochrony BYPASS o różnej prędkości/numerze portu. Poprzez wymianę różnych typów modułów może obsługiwać ochronę BYPASS wielu łączy 10G/40G/100G.

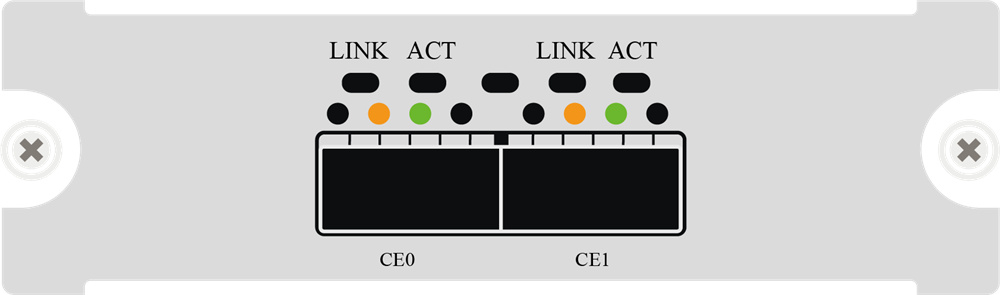

MONITORGniazdo modułu portu;

Ten slot można włożyć do modułu portu MONITOR z różnymi prędkościami/portami. Może obsługiwać wiele urządzeń monitorujących online 10G/40G/100G link poprzez wymianę różnych modeli.

Zasady wyboru modułów

Na podstawie różnych wdrożonych łączy i wymagań dotyczących wdrażania sprzętu monitorującego możesz elastycznie wybierać różne konfiguracje modułów, aby spełnić rzeczywiste potrzeby Twojego środowiska. Dokonując wyboru, postępuj zgodnie z następującymi zasadami:

1. Komponenty podwozia są obowiązkowe i musisz wybrać komponenty podwozia przed wyborem innych modułów. Jednocześnie wybierz różne metody zasilania (AC/DC) zgodnie ze swoimi potrzebami.

2. Cała maszyna obsługuje do 2 gniazd modułu BYPASS i 1 gniazdo modułu MONITOR; nie można wybrać więcej niż liczbę gniazd do skonfigurowania. W zależności od kombinacji liczby gniazd i modelu modułu urządzenie może obsługiwać do czterech zabezpieczeń łącza 10GE; lub może obsługiwać do czterech łączy 40GE; lub może obsługiwać do jednego łącza 100GE.

3. Aby moduł modelu „BYP-MOD-L1CG” działał prawidłowo, należy go włożyć tylko do gniazda SLOT1.

4. Moduł typu „BYP-MOD-XXX” można włożyć wyłącznie do gniazda modułu BYPASS; moduł typu „MON-MOD-XXX” można włożyć wyłącznie do gniazda modułu MONITOR w celu normalnej pracy.

| Model produktu | Parametry funkcji |

| Podwozie (Host) | |

| ML-OBEJŚCIE-M200 | Standardowa szafa 19-calowa 1U; maksymalny pobór mocy 250 W; modułowy host zabezpieczenia BYPASS; 2 gniazda modułów BYPASS; 1 gniazdo modułu MONITOR; opcjonalnie AC i DC; |

| MODUŁ OBEJŚCIOWY | |

| BYP-MOD-L2XG((L/M) | Obsługuje dwukierunkową ochronę łącza szeregowego 10GE, interfejs 4*10GE, złącze LC; wbudowany transceiver optyczny; opcjonalnie łącze optyczne jedno-/wielomodowe, obsługuje 10GBASE-SR/LR; |

| BYP-MOD-L2QXG(LM/SM) | Obsługuje dwukierunkową ochronę łącza szeregowego 40GE, interfejs 4*40GE, złącze LC; wbudowany transceiver optyczny; opcjonalnie łącze optyczne jedno-/wielomodowe, obsługuje 40GBASE-SR4/LR4; |

| BYP-MOD-L1CG (LM/SM) | Obsługuje 1 kanał ochrony szeregowej łącza 100GE, 2 interfejsy 100GE, złącze LC; wbudowany transceiver optyczny; opcjonalnie pojedynczy wielomodowy moduł łącza optycznego, obsługuje 100GBASE-SR4/LR4; |

| MODUŁ MONITORA | |

| MON-MOD-L16XG | Moduł portu monitorującego 16*10GE SFP+; brak modułu transceivera optycznego; |

| MON-MOD-L8XG | Moduł portu monitorującego 8*10GE SFP+; brak modułu transceivera optycznego; |

| MON-MOD-L2CG | 2*moduł portu monitorującego QSFP28 100GE; brak modułu transceivera optycznego; |

| MON-MOD-L8QXG | 8* moduł portów monitorujących 40GE QSFP+; brak modułu transceivera optycznego; |

Specyfikacje przełącznika obejściowego 4-Network TAP

| Modalność produktu | Przełącznik obejściowy szeregowy ML-BYPASS-M200 | |

| Typ interfejsu | Interfejs MGT | 1*10/100/1000BASE-T Interfejs zarządzania adaptacyjnego; Obsługa zdalnego zarządzania HTTP/IP |

| Gniazdo modułu | 2*gniazdo modułu BYPASS; 1*gniazdo modułu MONITOR; | |

| Linki obsługujące maksimum | Urządzenie obsługuje maksymalnie 4 łącza 10GE, 4 łącza 40GE lub 1 łącze 100GE | |

| Monitor | Urządzenie obsługuje maksymalnie 16 portów monitorujących 10GE, 8 portów monitorujących 40GE lub 2 porty monitorujące 100GE. | |

| Funkcjonować | Możliwość przetwarzania w trybie pełnego dupleksu | 640 Gb/s |

| Na podstawie IP/protokołu/portu pięciu krotek specyficznych dla kaskady ruchu | Wsparcie | |

| Ochrona kaskadowa oparta na pełnym ruchu | Wsparcie | |

| Wielokrotne równoważenie obciążenia | Wsparcie | |

| Funkcja wykrywania bicia serca | Wsparcie | |

| Obsługa niezależności od pakietu Ethernet | Wsparcie | |

| PRZEŁĄCZNIK OBEJŚCIOWY | Wsparcie | |

| Przełącznik BYPASS bez lampy błyskowej | Wsparcie | |

| ZARZĄDZANIE KONSOLĄ | Wsparcie | |

| Zarządzanie IP/siecią | Wsparcie | |

| Zarządzanie SNMP V1/V2C | Wsparcie | |

| Zarządzanie TELNET/SSH | Wsparcie | |

| Protokół SYSLOG | Wsparcie | |

| Autoryzacja użytkownika | Na podstawie autoryzacji hasłem/AAA/TACACS+ | |

| Elektryczny | Napięcie znamionowe zasilania | AC-220V/DC-48V【Opcjonalnie】 |

| Częstotliwość znamionowa zasilania | 50 Hz | |

| Znamionowy prąd wejściowy | Prąd zmienny 3A / prąd stały 10A | |

| Moc znamionowa | 100 W | |

| Środowisko | Temperatura pracy | 0–50℃ |

| Temperatura przechowywania | -20-70℃ | |

| Wilgotność robocza | 10%-95%, bez kondensacji | |

| Konfiguracja użytkownika | Konfiguracja konsoli | Interfejs RS232,115200,8,N,1 |

| Interfejs MGT poza pasmem | Interfejs Ethernet 1*10/100/1000M | |

| Autoryzacja hasłem | Wsparcie | |

| Wysokość podwozia | Przestrzeń podwozia (U) | 1U 19 cali, 485 mm * 44,5 mm * 350 mm |

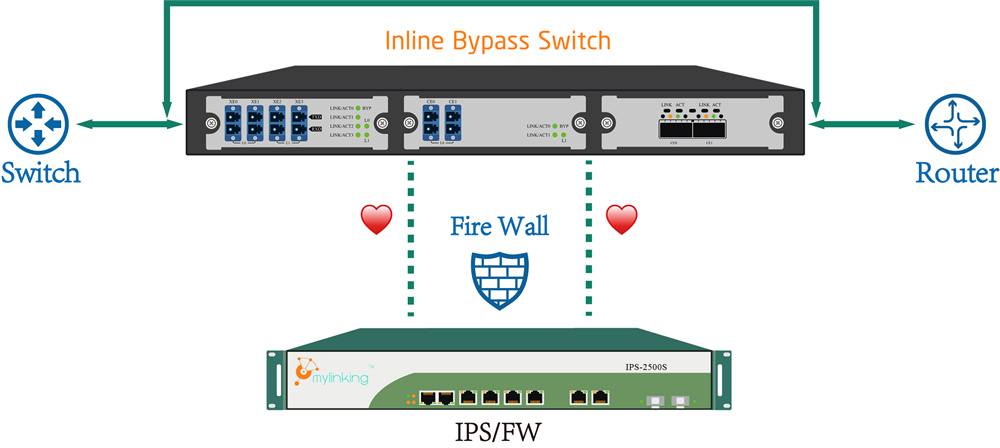

5-Zastosowanie przełącznika obejściowego sieci TAP (jak poniżej)

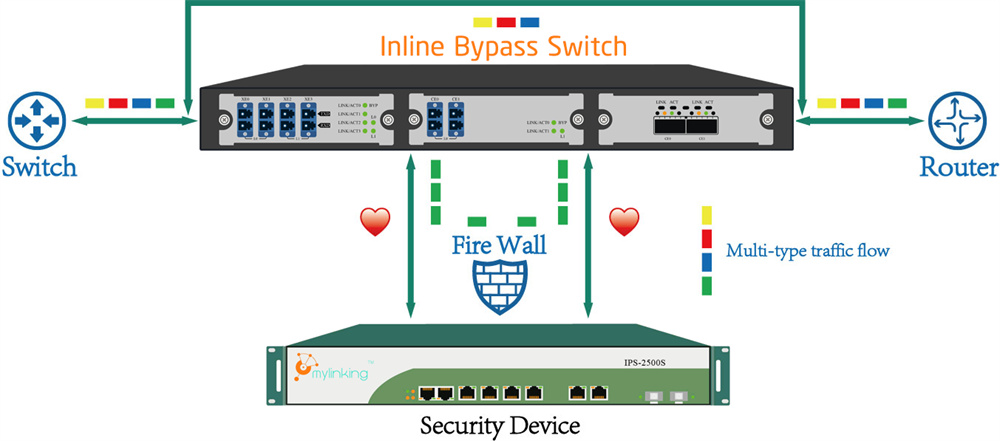

Poniżej przedstawiono typowy tryb wdrożenia IPS (systemu zapobiegania włamaniom), FW (zapory sieciowej). IPS/FW wdrażany jest szeregowo w sprzęcie sieciowym (routerach, przełącznikach itp.) pomiędzy ruchem poprzez wdrożenie kontroli bezpieczeństwa, zgodnie z odpowiednią polityką bezpieczeństwa w celu określenia zwolnienia lub zablokowania odpowiedniego ruchu, aby osiągnąć efekt obrony bezpieczeństwa.

Jednocześnie możemy obserwować IPS/FW jako szeregowe wdrożenie sprzętu, zwykle wdrażane w kluczowej lokalizacji sieci przedsiębiorstwa w celu wdrożenia szeregowego bezpieczeństwa, niezawodność podłączonych urządzeń bezpośrednio wpływa na ogólną dostępność sieci przedsiębiorstwa. Gdy urządzenia szeregowe ulegną przeciążeniu, awarii, aktualizacji oprogramowania, aktualizacji zasad itp., dostępność całej sieci przedsiębiorstwa zostanie znacznie naruszona. W tym momencie, tylko poprzez odcięcie sieci, fizyczny zworka obejściowa może przywrócić sieć, poważnie wpływając na niezawodność sieci. IPS/FW i inne urządzenia szeregowe z jednej strony poprawiają wdrożenie zabezpieczeń sieci przedsiębiorstwa, z drugiej strony również zmniejszają niezawodność sieci przedsiębiorstwa, zwiększając ryzyko, że sieć nie będzie dostępna.

5.2 Ochrona sprzętu serii Inline Link

Funkcja Mylinking™ „Bypass Switch” jest wdrażana szeregowo między urządzeniami sieciowymi (routerami, przełącznikami itp.), a przepływ danych między urządzeniami sieciowymi nie prowadzi już bezpośrednio do IPS/FW, „Bypass Switch” do IPS/FW. Gdy IPS/FW z powodu przeciążenia, awarii, aktualizacji oprogramowania, aktualizacji zasad i innych warunków awarii ulega funkcji „Bypass Switch” poprzez inteligentną funkcję wykrywania komunikatów heartbeat w odpowiednim czasie, a tym samym pomija wadliwe urządzenie bez przerywania działania sieci, szybki sprzęt sieciowy jest bezpośrednio podłączony w celu ochrony normalnej sieci komunikacyjnej; gdy odzyskiwanie po awarii IPS/FW, ale także poprzez inteligentne pakiety heartbeat wykrywające w odpowiednim czasie funkcję, oryginalne łącze przywraca bezpieczeństwo kontroli bezpieczeństwa sieci przedsiębiorstwa.

Mylinking™ „Bypass Switch” ma zaawansowaną, inteligentną funkcję wykrywania komunikatów bicia serca. Użytkownik może dostosować interwał bicia serca i maksymalną liczbę ponownych prób za pomocą niestandardowego komunikatu bicia serca w IPS/FW w celu przeprowadzenia testów stanu, np. wysłania komunikatu sprawdzającego bicie serca do portu nadrzędnego/podrzędnego IPS/FW, a następnie odebrania go z portu nadrzędnego/podrzędnego IPS/FW i oceny, czy IPS/FW działa prawidłowo, wysyłając i odbierając komunikat bicia serca.

5.3 „SpecFlow” Zasady ochrony serii Flow Inline Traction

Gdy urządzenie sieciowe zabezpieczające musi poradzić sobie tylko ze specyficznym ruchem w szeregowej ochronie bezpieczeństwa, poprzez funkcję przetwarzania ruchu Mylinking™ „Bypass Switch”, poprzez strategię przesiewania ruchu, aby połączyć urządzenie zabezpieczające „Concerned” ruch jest odsyłany bezpośrednio do łącza sieciowego, a sekcja „concerned” jest trakcją do liniowego urządzenia bezpieczeństwa w celu wykonania kontroli bezpieczeństwa. To nie tylko utrzyma normalne zastosowanie funkcji wykrywania bezpieczeństwa urządzenia bezpieczeństwa, ale także zmniejszy nieefektywny przepływ sprzętu bezpieczeństwa w celu radzenia sobie z ciśnieniem; w tym samym czasie „Bypass Switch” może wykryć stan roboczy urządzenia bezpieczeństwa w czasie rzeczywistym. Urządzenie bezpieczeństwa działa nieprawidłowo, omijając ruch danych bezpośrednio, aby uniknąć zakłócenia usługi sieciowej.

Mylinking™ Traffic Bypass Protector może identyfikować ruch na podstawie identyfikatora nagłówka warstwy L2-L4, takiego jak znacznik VLAN, adres MAC źródłowy/docelowy, adres IP źródłowy, typ pakietu IP, port protokołu warstwy transportowej, znacznik klucza nagłówka protokołu itd. Różnorodne warunki dopasowania elastycznej kombinacji można elastycznie zdefiniować, aby określić konkretne typy ruchu, które są interesujące dla konkretnego urządzenia zabezpieczającego i mogą być szeroko stosowane do wdrażania specjalnych urządzeń audytu bezpieczeństwa (RDP, SSH, audyt bazy danych itd.).

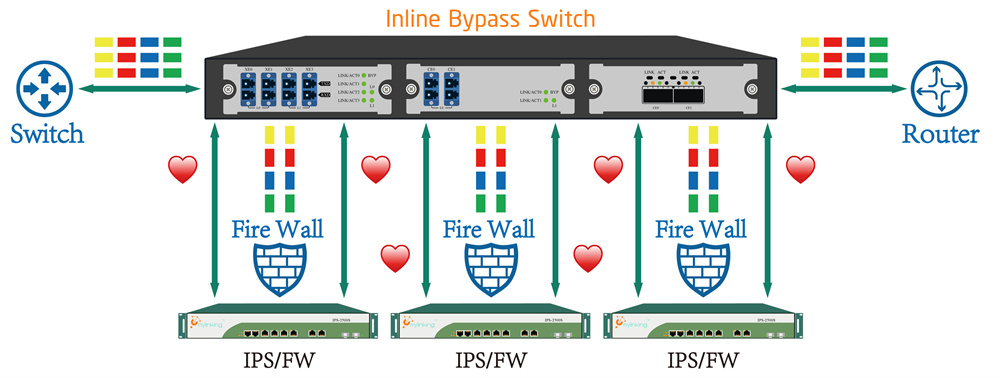

5.4 Ochrona szeregowa z równoważonym obciążeniem

Przełącznik Mylinking™ „Bypass Switch” jest wdrażany szeregowo między urządzeniami sieciowymi (routerami, przełącznikami itp.). Gdy pojedyncza wydajność przetwarzania IPS/FW nie jest wystarczająca, aby poradzić sobie ze szczytowym ruchem łącza sieciowego, funkcja równoważenia obciążenia ruchu w urządzeniu zabezpieczającym, „łączenie” wielu klastrów przetwarzania ruchu łącza sieciowego IPS/FW, może skutecznie zmniejszyć nacisk przetwarzania pojedynczego IPS/FW, poprawić ogólną wydajność przetwarzania, aby sprostać dużej przepustowości środowiska wdrożenia.

Przełącznik obejściowy Mylinking™ ma wydajną funkcję równoważenia obciążenia, która opiera się na znaczniku VLAN ramki, informacjach MAC, informacjach IP, numerze portu, protokole i innych informacjach dotyczących rozkładu obciążenia hashującego ruchu, aby zapewnić integralność sesji przepływu otrzymanych danych przez każdy IPS/FW.

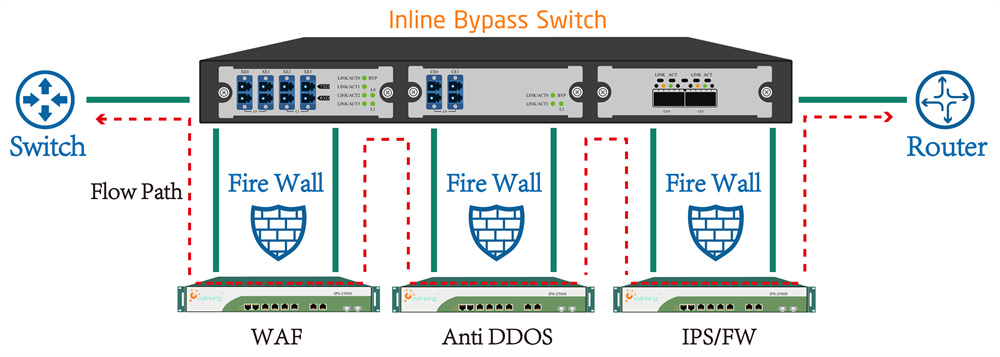

5.5 Ochrona przepływu w urządzeniach wielosezonowych (zmiana połączenia szeregowego na połączenie równoległe)

W niektórych kluczowych łączach (takich jak gniazda internetowe, łącze wymiany obszaru serwera) lokalizacja jest często spowodowana potrzebami funkcji bezpieczeństwa i wdrożeniem wielu in-line'owych urządzeń testujących bezpieczeństwo (takich jak zapora sieciowa, sprzęt anty-DDOS, zapora aplikacji WEB, sprzęt zapobiegający włamaniom itp.), wiele urządzeń wykrywających bezpieczeństwo w tym samym czasie szeregowo na łączu w celu zwiększenia łącza pojedynczego punktu awarii, zmniejszając ogólną niezawodność sieci. A w wyżej wymienionym wdrożeniu online sprzętu bezpieczeństwa, uaktualnieniach sprzętu, wymianie sprzętu i innych operacjach, spowoduje to długotrwałą przerwę w świadczeniu usług w sieci i większe cięcia projektu w celu ukończenia pomyślnej realizacji takich projektów.

Dzięki ujednoliconemu wdrożeniu „przełącznika obejściowego” tryb wdrażania wielu urządzeń zabezpieczających połączonych szeregowo na tym samym łączu można zmienić z „trybu łączenia fizycznego” na „tryb łączenia fizycznego, logicznego”. Łącze na łączu pojedynczego punktu awarii poprawia niezawodność łącza, podczas gdy „przełącznik obejściowy” na łączu przepływa na żądanie, aby osiągnąć ten sam przepływ z oryginalnym trybem bezpiecznego przetwarzania.

Schemat rozmieszczenia więcej niż jednego urządzenia zabezpieczającego w tym samym czasie w układzie szeregowym:

Schemat wdrożenia przełącznika obejściowego Mylinking™ Network TAP:

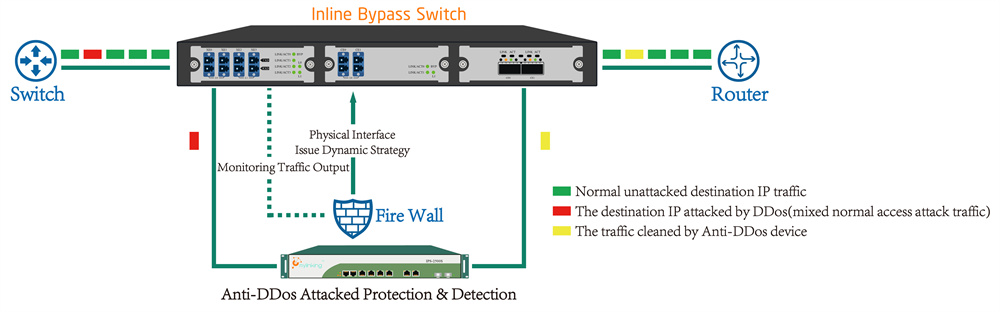

5.6 Na podstawie dynamicznej strategii wykrywania zagrożeń bezpieczeństwa ruchu drogowego

„Przełącznik obejściowy” Inny zaawansowany scenariusz zastosowania opiera się na dynamicznej strategii aplikacji zabezpieczających wykrywanie zagrożeń ruchu drogowego, których wdrożenie pokazano poniżej:

Weźmy na przykład sprzęt do testowania bezpieczeństwa „ochrony i wykrywania ataków DDoS”, poprzez wdrożenie front-end „Bypass Switch”, a następnie sprzęt ochrony przed atakami DDoS, a następnie podłączony do „Bypass Switch”, w zwykłym „Traction Protector” do pełnej ilości ruchu przesyłanego z prędkością łącza w tym samym czasie, gdy wyjście lustrzanego przepływu jest przesyłane do „urządzenia ochrony przed atakami DDoS”, po wykryciu dla serwera IP (lub segmentu sieci IP) po ataku „urządzenie ochrony przed atakami DDoS” wygeneruje reguły dopasowania docelowego przepływu ruchu i wyśle je do „Bypass Switch” za pośrednictwem dynamicznego interfejsu dostarczania zasad. „Bypass Switch” może zaktualizować „dynamikę trakcji ruchu” po otrzymaniu dynamicznych zasad puli zasad i natychmiast „reguła uderza w ruch serwera atakującego „trakcję” do sprzętu ochrony przed atakami DDoS i wykrywania w celu przetworzenia, aby był skuteczny po przepływie ataku, a następnie ponownie wprowadzony do sieci.

Schemat aplikacji oparty na „przełączniku obejściowym” jest łatwiejszy do wdrożenia niż tradycyjny schemat wtrysku tras BGP lub inny schemat trakcji ruchu, a środowisko jest mniej zależne od sieci, a niezawodność jest wyższa.

„Przełącznik obejściowy” ma następujące cechy zapewniające obsługę dynamicznej ochrony wykrywania zasad bezpieczeństwa:

1. „Przełącznik obejściowy” umożliwiający łatwą integrację z urządzeniami zabezpieczającymi innych firm, poza regułami opartymi na interfejsie WEBSERIVCE.

2. „Przełącznik obejściowy” oparty na czystym układzie scalonym ASIC przesyłającym pakiety z prędkością do 10 Gb/s bez blokowania przesyłania przełącznika oraz „biblioteka dynamicznych reguł trakcji ruchu” niezależnie od liczby.

3. Wbudowana profesjonalna funkcja BYPASS „Bypass Switch” sprawia, że nawet jeśli sam ochraniacz ulegnie awarii, może natychmiast ominąć oryginalne łącze szeregowe, nie wpływając na oryginalne łącze normalnej komunikacji.