Czym jest obejście?

Urządzenia zabezpieczające sieć (Network Security Equipment) są powszechnie używane pomiędzy dwiema lub więcej sieciami, na przykład między siecią wewnętrzną a zewnętrzną. Urządzenia zabezpieczające sieć (Network Security Equipment) analizują pakiety sieciowe, aby określić, czy istnieje zagrożenie, a następnie, po przetworzeniu zgodnie z określonymi regułami routingu, przekazują pakiet do wyjścia. Jeśli urządzenie zabezpieczające sieć uległo awarii, na przykład po awarii zasilania lub awarii, segmenty sieci podłączone do urządzenia zostają od siebie odłączone. W takim przypadku, aby obie sieci mogły być połączone, konieczne jest zastosowanie funkcji Bypass.

Funkcja Bypass, jak sama nazwa wskazuje, umożliwia fizyczne połączenie dwóch sieci bez konieczności przechodzenia przez system urządzenia zabezpieczającego sieć przez określony stan wyzwalający (awaria zasilania lub awaria). Dzięki temu, gdy urządzenie zabezpieczające sieć ulegnie awarii, sieci podłączone do urządzenia Bypass mogą się ze sobą komunikować. Oczywiście urządzenie sieciowe nie przetwarza pakietów w sieci.

Jak klasyfikować tryb aplikacji Bypass?

Bypass dzieli się na tryby sterowania i wyzwalania, które są następujące:

1. Aktywowane przez zasilanie. W tym trybie funkcja Bypass jest włączana po wyłączeniu urządzenia. Po włączeniu urządzenia funkcja Bypass zostanie natychmiast wyłączona.

2. Sterowane przez GPIO. Po zalogowaniu się do systemu operacyjnego możesz użyć GPIO do obsługi określonych portów i sterowania przełącznikiem obejściowym.

3. Sterowanie przez Watchdog. Jest to rozszerzenie trybu 2. Watchdog może być używany do sterowania włączaniem i wyłączaniem programu obejścia GPIO, aby kontrolować stan obejścia. W ten sposób, w przypadku awarii platformy, obejście może zostać otwarte przez Watchdog.

W praktycznych zastosowaniach te trzy stany często występują jednocześnie, zwłaszcza w dwóch trybach 1 i 2. Ogólna metoda działania jest następująca: po wyłączeniu urządzenia, Bypass jest włączony. Po włączeniu urządzenia, Bypass jest włączany przez BIOS. Po przejęciu kontroli nad urządzeniem przez BIOS, Bypass jest nadal włączony. Wyłącz Bypass, aby aplikacja mogła działać. Podczas całego procesu uruchamiania, sieć jest praktycznie nieprzerwana.

Na czym polega zasada implementacji obejścia?

1. Poziom sprzętowy

Na poziomie sprzętowym przekaźniki służą głównie do realizacji funkcji Bypass. Przekaźniki te są podłączone do kabli sygnałowych dwóch portów sieciowych Bypass. Poniższy rysunek przedstawia tryb pracy przekaźnika z wykorzystaniem jednego kabla sygnałowego.

Weźmy na przykład wyzwalacz zasilania. W przypadku awarii zasilania przełącznik w przekaźniku przełączy się do stanu 1, co oznacza, że Rx na interfejsie RJ45 sieci LAN1 połączy się bezpośrednio z RJ45 Tx sieci LAN2, a po włączeniu urządzenia przełącznik połączy się z 2. W ten sposób, jeśli wymagana jest komunikacja sieciowa między sieciami LAN1 i LAN2, należy to zrobić za pomocą aplikacji w urządzeniu.

2. Poziom oprogramowania

W klasyfikacji Bypass, GPIO i Watchdog są wymienione jako sterujące i wyzwalające Bypass. W rzeczywistości oba te sposoby sterują GPIO, a następnie GPIO steruje przekaźnikiem sprzętowym, aby wykonać odpowiedni skok. Dokładniej, jeśli odpowiedni GPIO jest ustawiony na poziom wysoki, przekaźnik odpowiednio przeskoczy do pozycji 1, natomiast jeśli gniazdo GPIO jest ustawione na poziom niski, przekaźnik odpowiednio przeskoczy do pozycji 2.

W przypadku funkcji Watchdog Bypass, dodawane jest pominięcie kontroli Watchdoga na podstawie kontroli GPIO opisanej powyżej. Po uruchomieniu Watchdoga, należy ustawić akcję pominięcia w BIOS-ie. System aktywuje funkcję Watchdoga. Po uruchomieniu Watchdoga, odpowiednie pominięcie portu sieciowego zostaje włączone, a urządzenie przechodzi w tryb pominięcia. W rzeczywistości Bypass jest również kontrolowany przez GPIO, ale w tym przypadku zapisywanie niskich poziomów do GPIO jest wykonywane przez Watchdoga i nie jest wymagane żadne dodatkowe programowanie do zapisu GPIO.

Funkcja obejścia sprzętowego jest obowiązkową funkcją produktów zabezpieczających sieć. Gdy urządzenie jest wyłączone lub uległo awarii, porty wewnętrzne i zewnętrzne są fizycznie połączone, tworząc kabel sieciowy. W ten sposób dane mogą być przesyłane bezpośrednio przez urządzenie, bez wpływu na jego aktualny stan.

Aplikacja o wysokiej dostępności (HA):

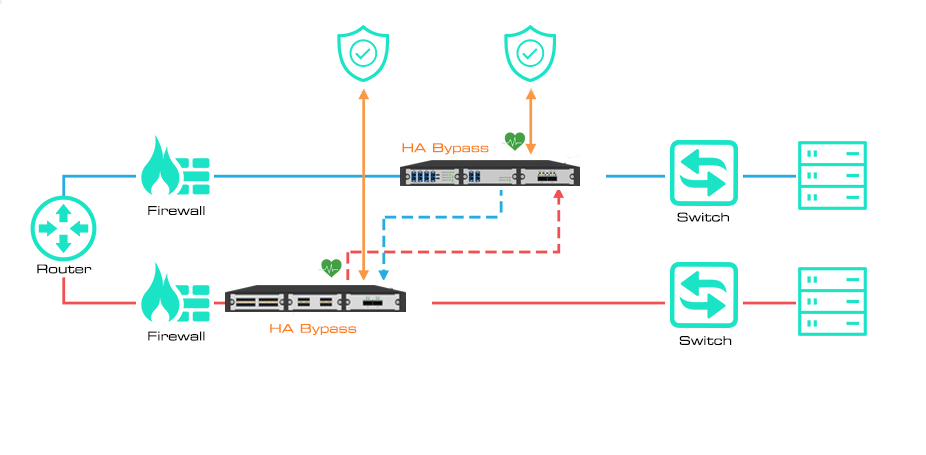

Mylinking™ oferuje dwa rozwiązania wysokiej dostępności (HA): Active/Standby i Active/Active. Wdrożenie Active Standby (lub Active/Passive) na urządzeniach pomocniczych zapewnia przełączanie awaryjne z urządzeń podstawowych na zapasowe. Natomiast wdrożenie Active/Active na łączach redundantnych zapewnia przełączanie awaryjne w przypadku awarii dowolnego urządzenia aktywnego.

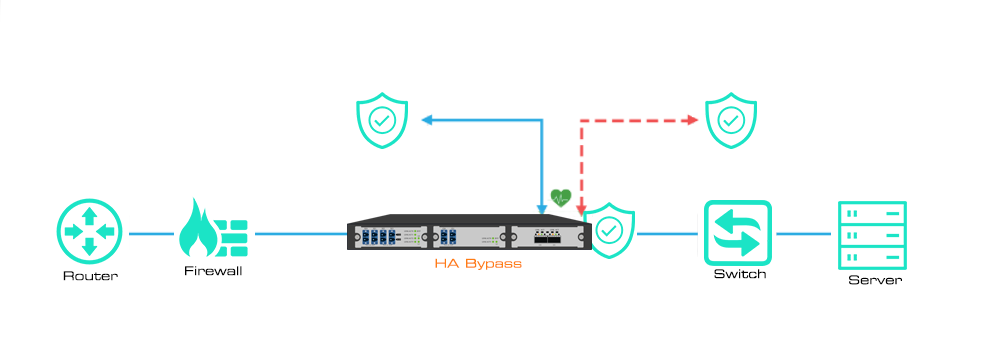

Mylinking™ Bypass TAP obsługuje dwa redundantne narzędzia inline, które można wdrożyć w rozwiązaniu Active/Standby. Jedno z nich pełni funkcję urządzenia głównego, czyli „aktywnego”. Urządzenie rezerwowe, czyli „pasywne”, nadal odbiera ruch w czasie rzeczywistym przez serię Bypass, ale nie jest traktowane jako urządzenie inline. Zapewnia to redundancję w trybie „Hot Standby”. W przypadku awarii urządzenia aktywnego i zaprzestania odbierania sygnałów Heartbeat przez Bypass TAP, urządzenie rezerwowe automatycznie przejmuje rolę urządzenia głównego i natychmiast przechodzi do trybu online.

Jakie korzyści możesz uzyskać dzięki naszemu Bypassowi?

1. Przydziel ruch przed i za narzędziem inline (takim jak WAF, NGFW lub IPS) do narzędzia poza pasmem

2. Jednoczesne zarządzanie wieloma narzędziami inline upraszcza stos zabezpieczeń i zmniejsza złożoność sieci

3. Zapewnia filtrowanie, agregację i równoważenie obciążenia dla łączy wbudowanych

4-Zmniejsz ryzyko nieplanowanych przestojów

5-Przełączanie awaryjne, wysoka dostępność [HA]

Czas publikacji: 23-12-2021