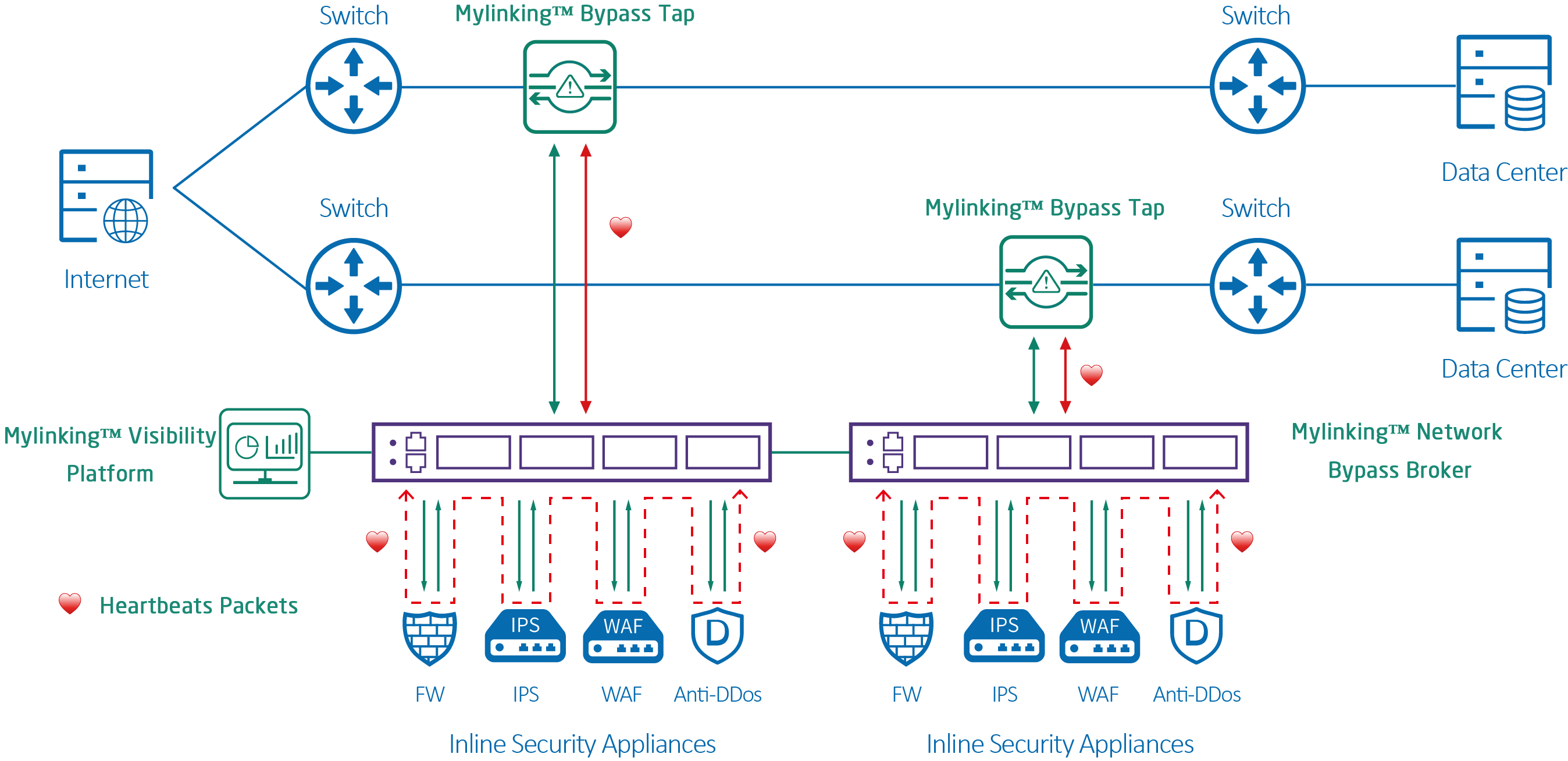

Punkty dostępowe Mylinking™ Network Bypass TAP z technologią Heartbeat zapewniają bezpieczeństwo sieci w czasie rzeczywistym bez utraty niezawodności i dostępności. Punkty dostępowe Mylinking™ Network Bypass TAP z modułem obejścia 10/40/100G zapewniają wysoką prędkość niezbędną do podłączania narzędzi bezpieczeństwa i ochrony ruchu sieciowego w czasie rzeczywistym bez utraty pakietów.

Po pierwsze, czym jest Bypass?

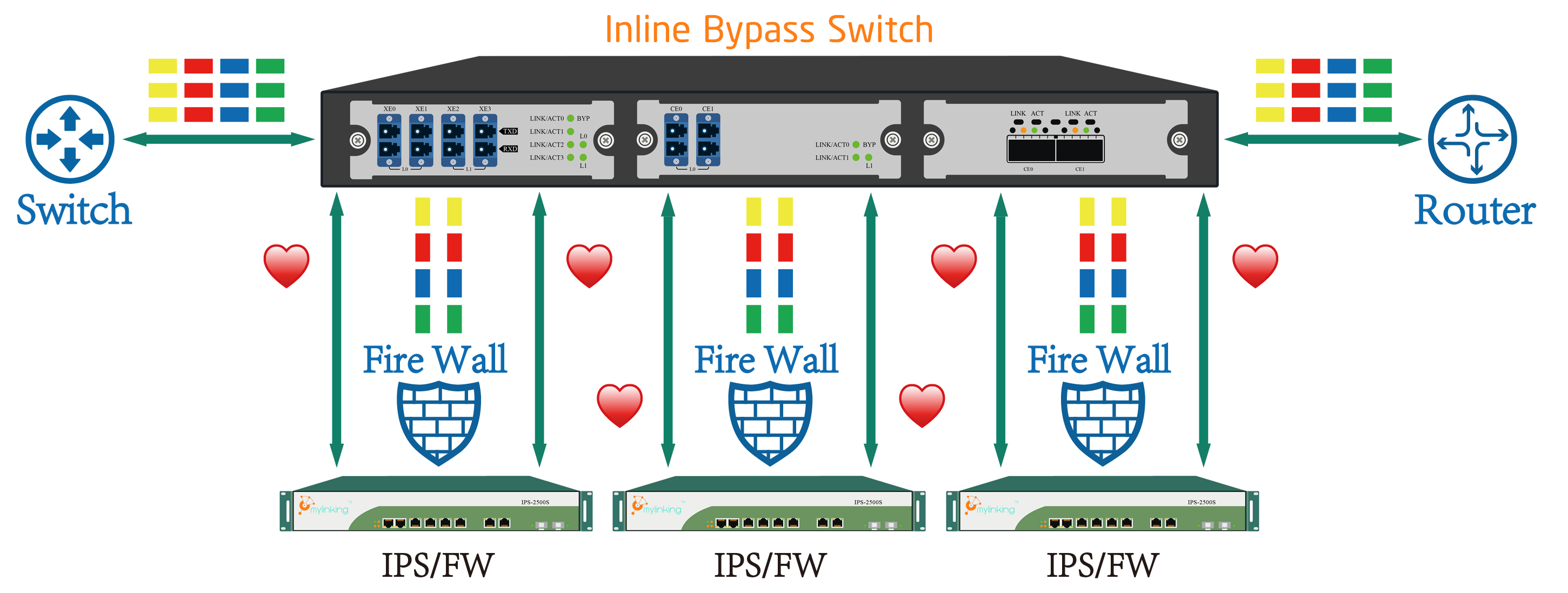

Zasadniczo urządzenie zabezpieczające sieć jest używane między dwiema lub więcej sieciami, takimi jak intranet i sieć zewnętrzna. Program aplikacyjny w urządzeniu zabezpieczającym sieć analizuje pakiety sieciowe w celu ustalenia, czy występują zagrożenia, a następnie przekazuje je zgodnie z określonymi regułami routingu. Jeśli urządzenie zabezpieczające sieć ulegnie awarii, na przykład po awarii zasilania lub awarii, segmenty sieci podłączone do urządzenia utracą ze sobą kontakt. W takim przypadku, aby obie sieci mogły być połączone, należy zastosować tryb omijania (Bypass forward).

Bypass, jak sama nazwa wskazuje, to funkcja pomijania, co oznacza, że dwie sieci mogą być fizycznie kierowane bezpośrednio przez system urządzenia zabezpieczającego sieć w określonym stanie wyzwalającym (awaria zasilania lub wyłączenie). Po włączeniu funkcji pomijania, w przypadku awarii urządzenia zabezpieczającego sieć, sieci podłączone do urządzenia pomijającego mogą się ze sobą komunikować. W takim przypadku urządzenie pomijające nie przetwarza pakietów w sieci.

Po drugie, klasyfikację obejścia stosuje się w następujący sposób:

Bypass dzieli się na następujące tryby: tryb sterowania lub tryb wyzwalania

1. Aktywowane przez zasilanie. W tym trybie funkcja Bypass jest włączona, gdy urządzenie nie jest włączone. Po włączeniu urządzenia funkcja Bypass jest natychmiast wyłączana.

2. Sterowane przez GPIO. Po zalogowaniu się do systemu operacyjnego możesz użyć GPIO do obsługi określonych portów i sterowania przełącznikiem obejściowym.

3, poprzez kontrolę Watchdog. Jest to rozszerzenie metody 2. Watchdog może być użyty do sterowania włączaniem i wyłączaniem programu obejścia GPIO, aby kontrolować stan obejścia. W ten sposób obejście może zostać otwarte przez Watchdog w przypadku awarii platformy.

W praktycznych zastosowaniach te trzy stany często występują jednocześnie, zwłaszcza dwa sposoby 1 i 2. Ogólna metoda działania jest następująca: po wyłączeniu urządzenia, Bypass jest włączony. Po włączeniu urządzenia, BIOS może sterować Bypassem. Po przejęciu urządzenia przez BIOS, Bypass jest nadal włączony. Bypass jest wyłączony, aby aplikacja mogła działać. Podczas całego procesu uruchamiania, połączenie sieciowe jest praktycznie nieprzerwane.

Na koniec analiza zasady implementacji obejścia

1. Poziom sprzętowy

Na poziomie sprzętowym przekaźnik służy głównie do realizacji funkcji Bypass. Przekaźniki te są podłączone głównie do kabli sygnałowych każdego portu sieciowego w porcie sieciowym Bypass. Poniższy rysunek przedstawia jeden kabel sygnałowy, aby zilustrować tryb pracy przekaźnika.

Weźmy na przykład wyzwalacz zasilania. W przypadku awarii zasilania przełącznik w przekaźniku przełączy się na 1, co oznacza, że odbiornik (Rx) w porcie RJ45 sieci LAN1 komunikuje się bezpośrednio z nadajnikiem (Tx) RJ45 sieci LAN2. Po włączeniu urządzenia przełącznik połączy się z portem 2. Należy to zrobić za pomocą aplikacji na tym urządzeniu.

2. Poziom oprogramowania

W klasyfikacji Bypass, GPIO i Watchdog są omówione w celu sterowania i aktywacji Bypassu. W rzeczywistości obie te metody obsługują GPIO, a następnie GPIO steruje przekaźnikiem sprzętowym, aby wykonać odpowiedni skok. Dokładniej, jeśli odpowiedni GPIO jest ustawiony w stan wysoki, przekaźnik przeskoczy do pozycji 1. I odwrotnie, jeśli gniazdo GPIO jest ustawione w stan niski, przekaźnik przeskoczy do pozycji 2.

W przypadku funkcji Watchdog Bypass, na podstawie powyższego sterowania GPIO, należy dodać funkcję Watchdog Bypass. Po uruchomieniu Watchdoga, należy ustawić akcję pomijania w BIOS-ie. System aktywuje funkcję Watchdoga. Po uruchomieniu Watchdoga, odpowiedni port sieciowy Bypass zostanie włączony, co spowoduje przejście urządzenia w tryb Bypass. W rzeczywistości Bypass jest również kontrolowany przez GPIO. W tym przypadku zapis niskiego poziomu do GPIO jest realizowany przez Watchdoga i nie jest wymagane żadne dodatkowe programowanie do zapisu GPIO.

Funkcja obejścia sprzętowego jest niezbędną funkcją produktów zabezpieczających sieć. Gdy urządzenie jest wyłączone lub przerwane, porty wewnętrzne i zewnętrzne można fizycznie połączyć ze sobą, tworząc kabel sieciowy. W ten sposób dane użytkowników mogą przechodzić przez urządzenie bez wpływu na jego aktualny stan.

Czas publikacji: 06-02-2023