System wykrywania włamań (IDS)System IDS działa jak zwiadowca w sieci, którego podstawową funkcją jest wykrywanie zachowań intruzów i wysyłanie alarmu. Monitorując ruch sieciowy lub zachowanie hosta w czasie rzeczywistym, porównuje on wstępnie zdefiniowaną „bibliotekę sygnatur ataków” (taką jak znany kod wirusa, wzorzec ataku hakera) z „normalną bazą zachowań” (taką jak normalna częstotliwość dostępu, format transmisji danych) i natychmiast uruchamia alarm, rejestrując szczegółowy dziennik po wykryciu anomalii. Na przykład, gdy urządzenie często próbuje złamać hasło serwera metodą brute force, system IDS zidentyfikuje ten nietypowy wzorzec logowania, szybko wyśle ostrzeżenie do administratora i zachowa kluczowe dowody, takie jak adres IP ataku i liczba prób, aby zapewnić wsparcie w zakresie późniejszego śledzenia.

Ze względu na miejsce wdrożenia, systemy IDS można podzielić na dwie główne kategorie. Systemy Network IDS (NIDS) są wdrażane w kluczowych węzłach sieci (np. bramach, przełącznikach) w celu monitorowania ruchu w całym segmencie sieci i wykrywania ataków międzyurządzeniowych. Systemy Mainframe IDS (HIDS) są instalowane na pojedynczym serwerze lub terminalu i koncentrują się na monitorowaniu zachowań konkretnego hosta, takich jak modyfikacja plików, uruchamianie procesów, zajętość portów itp., co pozwala na precyzyjne wykrycie włamania dla pojedynczego urządzenia. Platforma e-commerce wykryła nieprawidłowy przepływ danych przez system NIDS – duża liczba informacji o użytkownikach była pobierana masowo z nieznanych adresów IP. Po odpowiednim ostrzeżeniu zespół techniczny szybko zablokował lukę w zabezpieczeniach i uniknął wycieku danych.

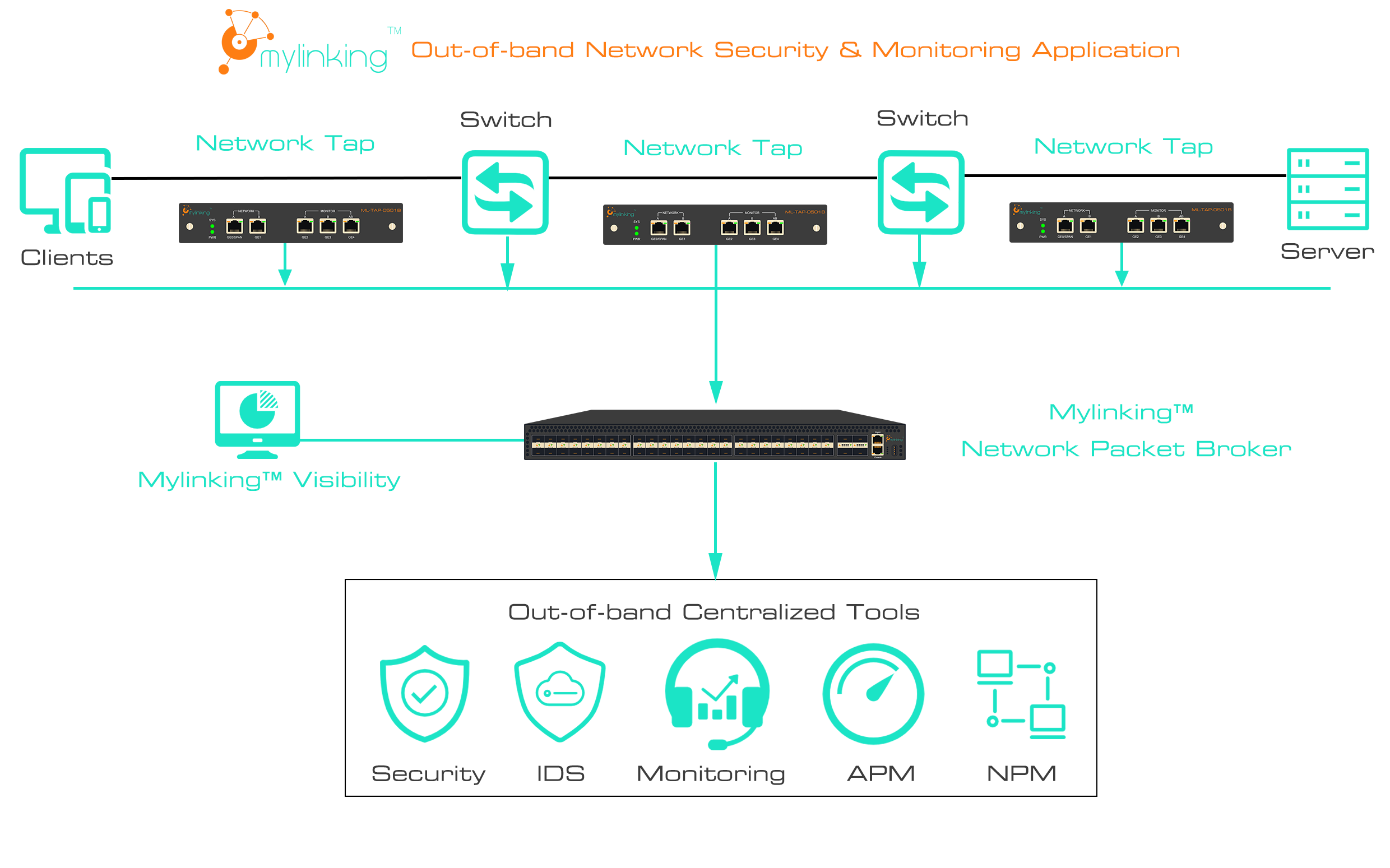

Aplikacja Mylinking™ Network Packet Brokers w systemie wykrywania włamań (IDS)

System zapobiegania włamaniom (IPS)pełni funkcję „strażnika” w sieci, zwiększając możliwości aktywnego przechwytywania ataków w oparciu o funkcję detekcji IDS. Po wykryciu szkodliwego ruchu może on wykonywać operacje blokowania w czasie rzeczywistym, takie jak odcinanie nieprawidłowych połączeń, odrzucanie szkodliwych pakietów, blokowanie adresów IP ataków itd., bez czekania na interwencję administratora. Na przykład, gdy IPS zidentyfikuje transmisję załącznika do wiadomości e-mail o cechach wirusa ransomware, natychmiast przechwyci wiadomość, aby zapobiec przedostaniu się wirusa do sieci wewnętrznej. W przypadku ataków DDoS może odfiltrować dużą liczbę fałszywych żądań i zapewnić prawidłowe działanie serwera.

Zdolność obronna systemów IPS opiera się na „mechanizmie reagowania w czasie rzeczywistym” i „inteligentnym systemie aktualizacji”. Nowoczesne systemy IPS regularnie aktualizują bazę sygnatur ataków, aby synchronizować najnowsze metody ataków hakerskich. Niektóre zaawansowane produkty obsługują również „analizę behawioralną i uczenie się”, które umożliwiają automatyczną identyfikację nowych i nieznanych ataków (takich jak exploity typu zero-day). System IPS używany przez instytucję finansową wykrył i zablokował atak typu SQL injection z wykorzystaniem nieujawnionej luki w zabezpieczeniach, analizując nietypową częstotliwość zapytań do bazy danych, zapobiegając w ten sposób manipulacji kluczowymi danymi transakcyjnymi.

Chociaż systemy IDS i IPS mają podobne funkcje, istnieją między nimi kluczowe różnice: z perspektywy roli, IDS to „pasywny monitoring + alarmowanie” i nie ingeruje bezpośrednio w ruch sieciowy. Jest odpowiedni w scenariuszach wymagających pełnego audytu, ale bez wpływu na usługę. IPS to skrót od „aktywna obrona + przerwanie” (Active Defense + Intermission) i może przechwytywać ataki w czasie rzeczywistym, ale musi upewnić się, że nie błędnie ocenia normalny ruch (fałszywe alarmy mogą powodować zakłócenia w świadczeniu usług). W praktyce systemy te często „współpracują” – IDS odpowiada za kompleksowe monitorowanie i przechowywanie dowodów, uzupełniając sygnatury ataków dla IPS. IPS odpowiada za przechwytywanie w czasie rzeczywistym, obronę przed zagrożeniami, redukcję strat spowodowanych atakami oraz tworzenie kompletnej, zamkniętej pętli bezpieczeństwa „wykrywanie-obrona-śledzenie”.

Systemy IDS/IPS odgrywają ważną rolę w różnych scenariuszach: w sieciach domowych proste funkcje IPS, takie jak przechwytywanie ataków wbudowane w routery, mogą chronić przed typowymi skanami portów i złośliwymi łączami. W sieciach korporacyjnych konieczne jest wdrożenie profesjonalnych urządzeń IDS/IPS w celu ochrony wewnętrznych serwerów i baz danych przed atakami ukierunkowanymi. W scenariuszach przetwarzania w chmurze, natywne dla chmury systemy IDS/IPS mogą dostosowywać się do elastycznie skalowalnych serwerów w chmurze, aby wykrywać nietypowy ruch w sieciach użytkowników. Wraz z ciągłym udoskonalaniem metod ataków hakerskich, systemy IDS/IPS rozwijają się również w kierunku „inteligentnej analizy AI” i „wielowymiarowego wykrywania korelacji”, co dodatkowo zwiększa dokładność obrony i szybkość reakcji zabezpieczeń sieci.

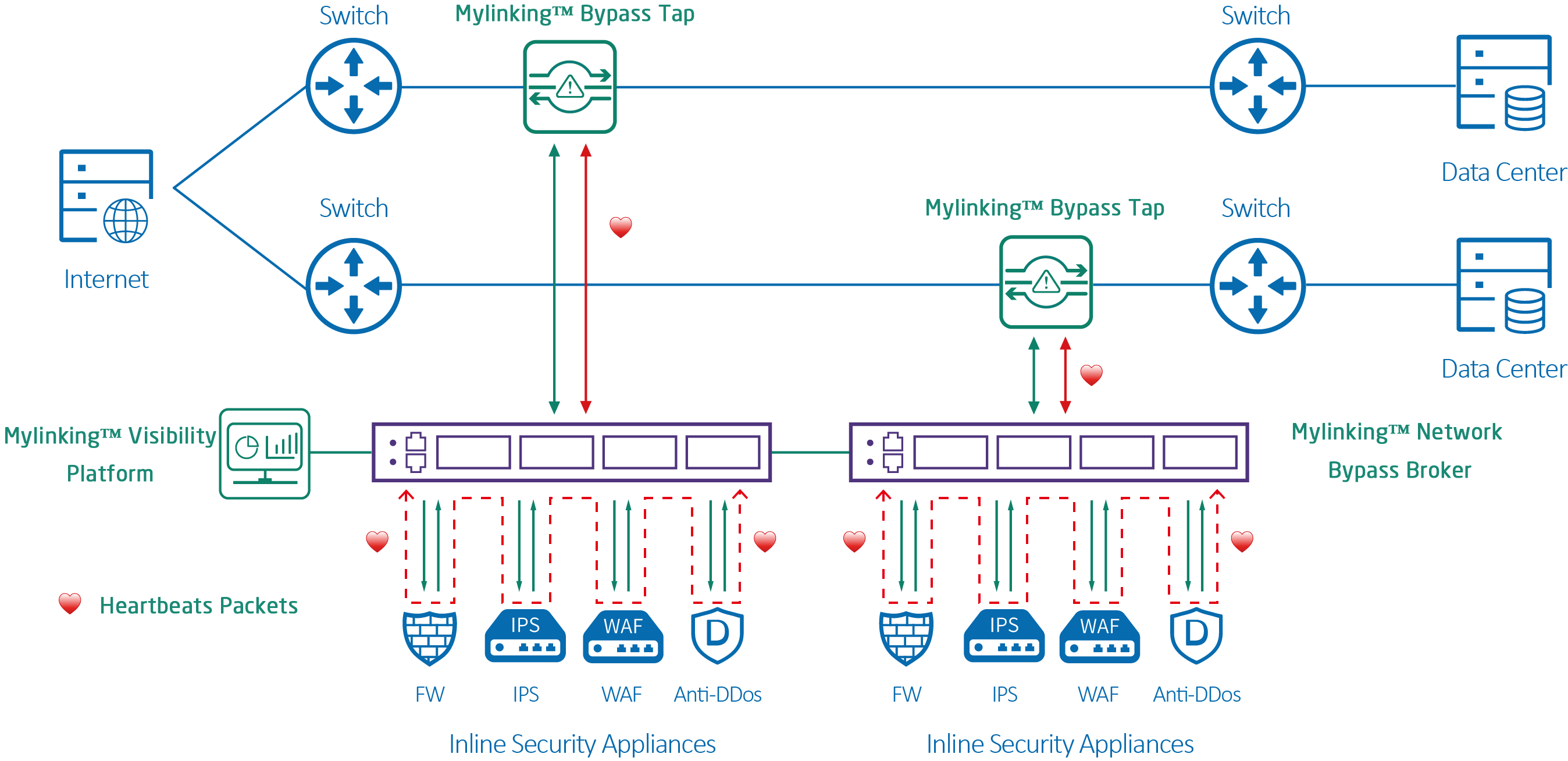

Aplikacja Mylinking™ Network Packet Brokers w systemie zapobiegania włamaniom (IPS)

Czas publikacji: 22-10-2025