Czy słyszałeś kiedyś o podsłuchu sieciowym? Jeśli pracujesz w branży sieciowej lub cyberbezpieczeństwa, możesz znać to urządzenie. Ale dla tych, którzy nie pracują, może być zagadką.

W dzisiejszym świecie bezpieczeństwo sieci jest ważniejsze niż kiedykolwiek wcześniej. Firmy i organizacje polegają na swoich sieciach, przechowując poufne dane i komunikując się z klientami i partnerami. Jak mogą zapewnić bezpieczeństwo swojej sieci i ochronę przed nieautoryzowanym dostępem?

W tym artykule dowiesz się, czym jest podsłuch sieciowy, jak działa i dlaczego jest niezbędnym narzędziem do ochrony sieci. Przyjrzyjmy się bliżej temu potężnemu urządzeniu.

Czym jest Network TAP (Terminal Access Point)?

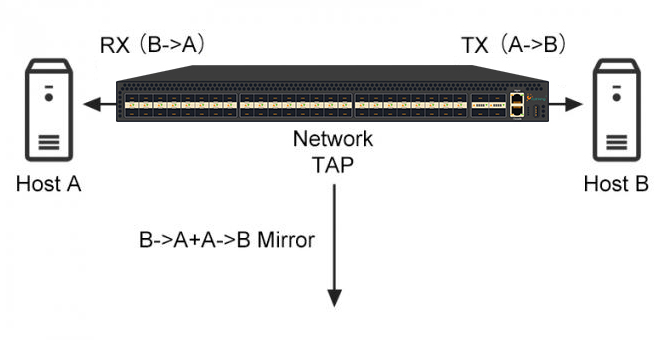

Punkty dostępu sieciowego (TAP) są niezbędne do prawidłowego i bezpiecznego działania sieci. Zapewniają one narzędzia do monitorowania, analizowania, śledzenia i zabezpieczania infrastruktury sieciowej. Punkty dostępu sieciowego (TAP) tworzą „kopię” ruchu, umożliwiając różnym urządzeniom monitorującym dostęp do tych informacji bez zakłócania oryginalnego przepływu pakietów danych.

Urządzenia te są strategicznie rozmieszczone w całej infrastrukturze sieciowej, aby zapewnić możliwie najskuteczniejszy monitoring.

Organizacje mogą instalować punkty TAP w sieciach w miejscach, które ich zdaniem wymagają obserwacji, w tym między innymi w miejscach gromadzenia danych, przeprowadzania analiz, ogólnego monitorowania lub w miejscach bardziej krytycznych, takich jak wykrywanie włamań.

Urządzenie sieciowe TAP nie zmienia aktualnego stanu żadnego pakietu w aktywnej sieci; po prostu tworzy replikę każdego wysłanego pakietu, aby można było ją przekazać poprzez interfejs połączony z urządzeniami lub programami monitorującymi.

Proces kopiowania odbywa się bez obciążania wydajności, ponieważ nie zakłóca normalnego działania sieci po zakończeniu podsłuchu. Dzięki temu organizacje zyskują dodatkową warstwę bezpieczeństwa, wykrywając podejrzaną aktywność w sieci i ostrzegając o niej, a także monitorując problemy z opóźnieniami, które mogą wystąpić w godzinach szczytu.

Jak działa Network TAP?

Sieciowe TAP-y to zaawansowane urządzenia, które umożliwiają administratorom ocenę wydajności całej sieci bez zakłócania jej funkcjonowania. Są to urządzenia zewnętrzne służące do monitorowania aktywności użytkowników, wykrywania szkodliwego ruchu i ochrony bezpieczeństwa sieci poprzez umożliwienie głębszej analizy danych przepływających przez sieć. Sieciowe TAP-y łączą warstwę fizyczną, w której pakiety przesyłane są przez kable i przełączniki, z warstwami wyższymi, w których znajdują się aplikacje.

Network TAP działa jak pasywny przełącznik portów, który otwiera dwa wirtualne porty, aby przechwycić cały ruch przychodzący i wychodzący z dowolnych połączeń sieciowych przez niego przechodzących. Urządzenie zostało zaprojektowane tak, aby było w 100% nieinwazyjne, dlatego, mimo że umożliwia kompleksowe monitorowanie, podsłuchiwanie i filtrowanie pakietów danych, Network TAP w żaden sposób nie zakłóca ani nie zakłóca działania sieci.

Co więcej, działają one jedynie jako kanały przekazujące istotne dane do wyznaczonych punktów monitorowania; oznacza to, że nie mogą analizować ani oceniać gromadzonych informacji – wymagając do tego narzędzia innej firmy. Zapewnia to administratorom precyzyjną kontrolę i elastyczność w dostosowywaniu sposobu optymalnego wykorzystania punktów dostępowych Network TAP, jednocześnie zapewniając nieprzerwaną pracę w pozostałej części sieci.

Dlaczego potrzebujemy podsłuchu sieciowego?

Sieciowe TAP-y stanowią podstawę kompleksowego i niezawodnego systemu widoczności i monitorowania w dowolnej sieci. Poprzez podłączenie do medium komunikacyjnego, mogą identyfikować dane w przewodach, umożliwiając ich strumieniowe przesyłanie do innych systemów bezpieczeństwa lub monitorowania. Ten kluczowy element widoczności sieci gwarantuje, że wszystkie dane obecne na przewodach nie zostaną pominięte podczas przepływu ruchu, co oznacza, że żaden pakiet nie zostanie utracony.

Bez punktów dostępowych TAP nie można w pełni monitorować i zarządzać siecią. Administratorzy IT mogą niezawodnie monitorować swoje sieci pod kątem zagrożeń lub uzyskiwać szczegółowy wgląd w nie, który w przeciwnym razie byłby niewidoczny w konfiguracjach out-of-band, zapewniając dostęp do wszystkich informacji o ruchu.

Dzięki temu zapewniana jest dokładna kopia komunikacji przychodzącej i wychodzącej, co pozwala organizacjom na szybkie badanie i reagowanie na wszelkie podejrzane działania, na jakie mogą natrafić. Aby sieci organizacji były bezpieczne i niezawodne w dobie cyberprzestępczości, korzystanie z podsłuchu sieciowego powinno być obowiązkowe.

Jakie są rodzaje TAP-ów sieciowych i jak one działają?

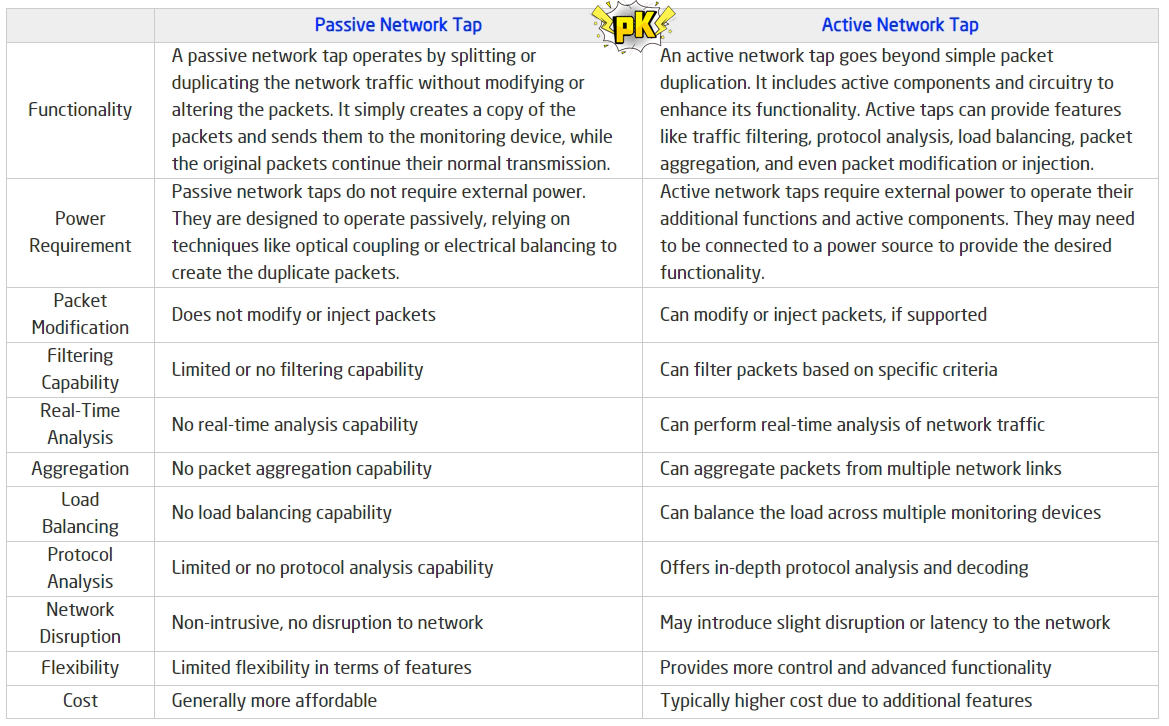

Jeśli chodzi o dostęp do ruchu sieciowego i jego monitorowanie, istnieją dwa główne typy TAP-ów – pasywne i aktywne. Oba zapewniają wygodny i bezpieczny sposób dostępu do strumienia danych z sieci bez zakłócania wydajności ani zwiększania opóźnień w systemie.

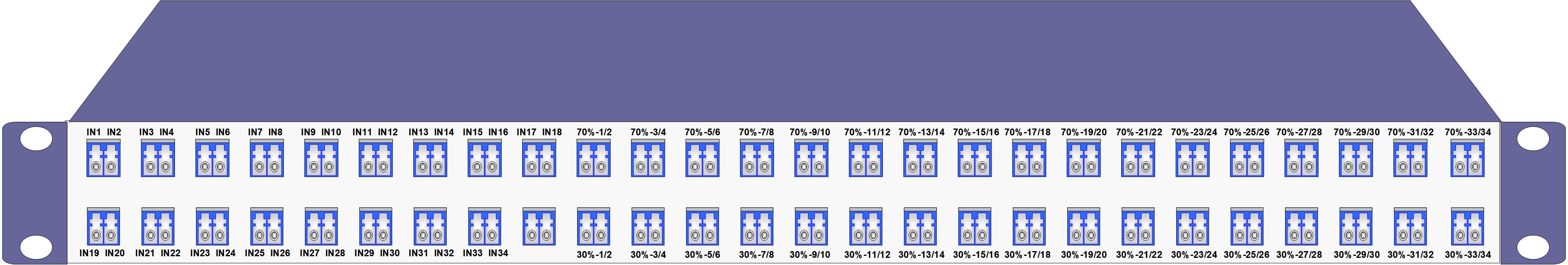

Pasywny TAP działa poprzez badanie sygnałów elektrycznych przesyłanych przez standardowe łącze kablowe typu punkt-punkt między dwoma urządzeniami, na przykład między komputerami a serwerami. Zapewnia punkt połączenia, umożliwiając zewnętrznemu źródłu, takiemu jak router lub sniffer, dostęp do przepływu sygnału, jednocześnie nie zmieniając jego pierwotnego przeznaczenia. Ten typ TAP jest używany do monitorowania transakcji lub informacji wrażliwych na czas między dwoma punktami.

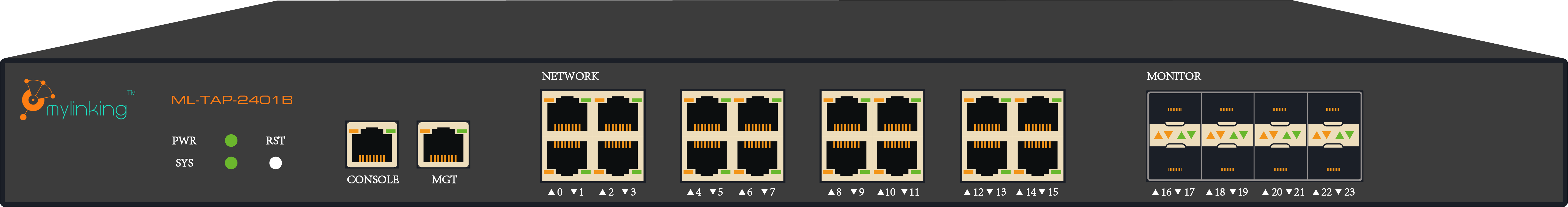

Aktywny TAP działa podobnie jak jego pasywny odpowiednik, ale ma dodatkowy etap w procesie – funkcję regeneracji sygnału. Wykorzystując regenerację sygnału, aktywny TAP zapewnia dokładne monitorowanie informacji przed jej dalszym przetwarzaniem.

Zapewnia to spójne wyniki nawet przy zmiennych poziomach napięcia z innych źródeł podłączonych do łańcucha. Dodatkowo, ten typ TAP przyspiesza transmisje w dowolnym wymaganym miejscu, co pozwala na skrócenie czasu reakcji.

Jakie są korzyści z sieciowego TAP-u?

Sieciowe TAP-y zyskały na popularności w ostatnich latach, ponieważ organizacje dążą do zwiększenia bezpieczeństwa i zapewnienia płynnego działania sieci. Dzięki możliwości jednoczesnego monitorowania wielu portów, sieciowe TAP-y stanowią wydajne i ekonomiczne rozwiązanie dla organizacji, które chcą uzyskać lepszy wgląd w to, co dzieje się w ich sieciach.

Ponadto dzięki takim funkcjom, jak ochrona przed omijaniem zabezpieczeń, agregacja pakietów i możliwości filtrowania, urządzenia Network TAP mogą zapewnić organizacjom bezpieczny sposób konserwacji sieci i szybkiego reagowania na potencjalne zagrożenia.

Sieciowe punkty dostępowe (TAP) zapewniają organizacjom szereg korzyści, takich jak:

- Lepsza widoczność przepływów ruchu sieciowego.

- Poprawa bezpieczeństwa i zgodności.

- Skrócenie przestojów dzięki lepszemu wglądowi w przyczyny problemów.

- Zwiększona dostępność sieci dzięki możliwości monitorowania w trybie pełnego dupleksu.

- Niższe koszty posiadania, gdyż są zazwyczaj bardziej ekonomiczne niż inne rozwiązania.

Port lustrzany sieci TAP i SPANJak przechwytywać ruch sieciowy? Network Tap czy Port Mirror?):

Porty TAP (Traffic Access Points) i SPAN (Switched Port Analyzer) to dwa niezbędne narzędzia do monitorowania ruchu sieciowego. Chociaż oba zapewniają wgląd w sieć, należy zrozumieć subtelne różnice między nimi, aby określić, które z nich jest najlepsze w danej sytuacji.

Network TAP to urządzenie zewnętrzne, które łączy się z punktem połączenia między dwoma urządzeniami, umożliwiając monitorowanie przesyłanych przez nie komunikatów. Nie zmienia ono ani nie zakłóca przesyłanych danych i nie jest zależne od przełącznika skonfigurowanego do jego obsługi.

Z drugiej strony, port SPAN to specjalny typ portu przełącznika, w którym ruch przychodzący i wychodzący jest kopiowany do innego portu w celu monitorowania. Porty SPAN mogą być trudniejsze w konfiguracji niż porty sieciowe TAP i wymagają użycia przełącznika.

Dlatego też porty Network TAP są bardziej przydatne w sytuacjach wymagających maksymalnej widoczności, natomiast porty SPAN sprawdzają się najlepiej w przypadku prostszych zadań monitorowania.

Czas publikacji: 12 lipca 2024 r.