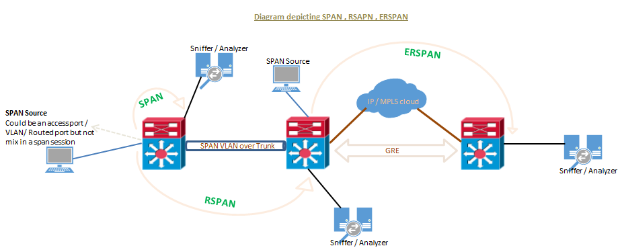

SPAN, RSPAN i ERSPAN to techniki wykorzystywane w sieciach do rejestrowania i monitorowania ruchu w celu analizy. Oto krótki przegląd każdej z nich:

SPAN (Analizator portów przełączanych)

Cel: Służy do kopiowania ruchu z określonych portów lub sieci VLAN na przełączniku do innego portu w celu monitorowania.

Zastosowanie: Idealne do analizy ruchu lokalnego na jednym przełączniku. Ruch jest przesyłany do wyznaczonego portu, gdzie analizator sieci może go przechwycić.

RSPAN (zdalny SPAN)

Cel: Rozszerzenie możliwości SPAN na wiele przełączników w sieci.

Przypadek użycia: Umożliwia monitorowanie ruchu z jednego przełącznika do drugiego przez łącze trunkingowe. Przydatne w scenariuszach, w których urządzenie monitorujące znajduje się na innym przełączniku.

ERSPAN (Encapsulated Remote SPAN)

Cel: Łączy RSPAN z GRE (Generic Routing Encapsulation) w celu kapsułkowania ruchu lustrzanego.

Przypadek użycia: Umożliwia monitorowanie ruchu w sieciach routowanych. Jest to przydatne w złożonych architekturach sieciowych, w których ruch musi być rejestrowany w różnych segmentach.

Switch Port Analyzer (SPAN) to wydajny i wydajny system monitorowania ruchu. Kieruje on lub odzwierciedla ruch z portu źródłowego lub sieci VLAN do portu docelowego. Czasami nazywa się to monitorowaniem sesji. SPAN służy między innymi do rozwiązywania problemów z łącznością oraz obliczania wykorzystania i wydajności sieci. Produkty Cisco obsługują trzy typy SPAN-ów…

a. SPAN lub lokalny SPAN.

b. Zdalny SPAN (RSPAN).

c. Zdalny SPAN w kapsułce (ERSPAN).

Wiedzieć: "Broker pakietów sieciowych Mylinking™ z funkcjami SPAN, RSPAN i ERSPAN"

SPAN / dublowanie ruchu / dublowanie portów jest wykorzystywane do wielu celów. Poniżej wymieniono niektóre z nich.

- Implementacja IDS/IPS w trybie promiscuous.

- Rozwiązania w zakresie nagrywania rozmów VOIP.

- Powody zgodności z przepisami bezpieczeństwa w celu monitorowania i analizowania ruchu.

- Rozwiązywanie problemów z połączeniem, monitorowanie ruchu.

Niezależnie od uruchomionego typu SPAN, źródłem SPAN może być dowolny typ portu, np. port trasowany, port przełącznika fizycznego, port dostępowy, magistrala, sieć VLAN (wszystkie aktywne porty przełącznika są monitorowane), kanał EtherChannel (port lub całe interfejsy port-kanał) itd. Należy pamiętać, że port skonfigurowany dla docelowej sieci SPAN NIE MOŻE być częścią źródłowej sieci VLAN SPAN.

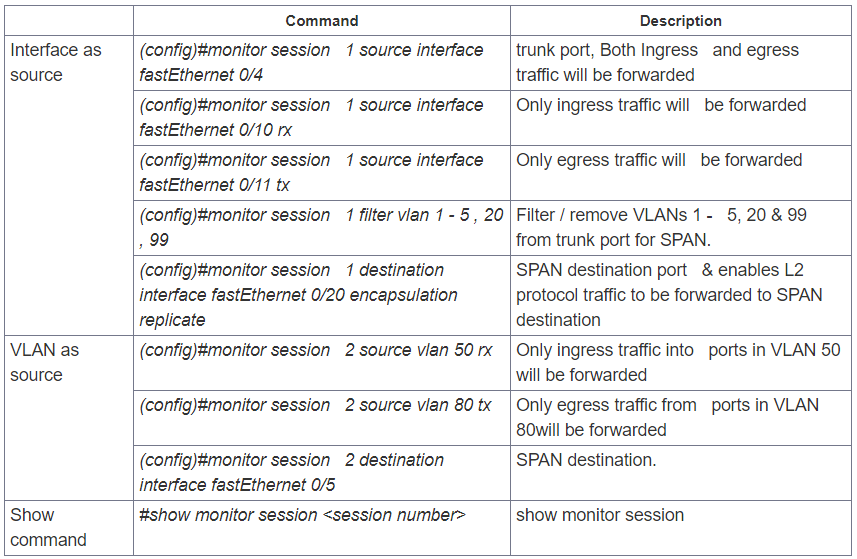

Sesje SPAN obsługują monitorowanie ruchu przychodzącego (SPAN wejściowy), ruchu wychodzącego (SPAN wyjściowy) lub ruchu płynącego w obu kierunkach.

- Ingress SPAN (RX) kopiuje ruch odbierany przez porty źródłowe i sieci VLAN do portu docelowego. SPAN kopiuje ruch przed jakąkolwiek modyfikacją (na przykład przed filtrem VACL lub ACL, QoS lub kontrolą ruchu przychodzącego lub wychodzącego).

- Egress SPAN (TX) kopiuje ruch przesyłany z portów źródłowych i sieci VLAN do portu docelowego. Wszystkie istotne filtry i modyfikacje za pomocą filtrów VACL lub ACL, QoS lub działań nadzoru ruchu przychodzącego lub wychodzącego są podejmowane przed przekazaniem ruchu przez przełącznik do portu docelowego SPAN.

- W przypadku użycia słowa kluczowego both, SPAN kopiuje ruch sieciowy odebrany i przesłany przez porty źródłowe i sieci VLAN do portu docelowego.

- SPAN/RSPAN zazwyczaj ignoruje ramki CDP, STP BPDU, VTP, DTP i PAgP. Jednak te typy ruchu mogą być przekazywane, jeśli skonfigurowane jest polecenie enkapsulacji replikacji.

SPAN lub lokalny SPAN

SPAN odzwierciedla ruch z jednego lub większej liczby interfejsów przełącznika do jednego lub większej liczby interfejsów tego samego przełącznika; stąd SPAN jest często nazywany LOCAL SPAN.

Wytyczne lub ograniczenia dotyczące lokalnego SPAN:

- Zarówno przełączane porty warstwy 2, jak i porty warstwy 3 można skonfigurować jako porty źródłowe lub docelowe.

- Źródłem może być jeden lub więcej portów lub sieć VLAN, ale nie ich kombinacja.

- Porty magistralne to prawidłowe porty źródłowe wymieszane z portami źródłowymi niebędącymi portami magistralnymi.

- Na przełączniku można skonfigurować maksymalnie 64 porty docelowe SPAN.

– Podczas konfiguracji portu docelowego jego oryginalna konfiguracja zostaje nadpisana. Jeśli konfiguracja SPAN zostanie usunięta, oryginalna konfiguracja na tym porcie zostanie przywrócona.

- Podczas konfigurowania portu docelowego, port jest usuwany z dowolnego pakietu EtherChannel, jeśli był jego częścią. Jeśli był to port routowany, konfiguracja docelowa SPAN zastępuje konfigurację portu routowanego.

- Porty docelowe nie obsługują zabezpieczeń portów, uwierzytelniania 802.1x ani prywatnych sieci VLAN.

- Port może pełnić rolę portu docelowego tylko dla jednej sesji SPAN.

- Portu nie można skonfigurować jako portu docelowego, jeśli jest portem źródłowym sesji rozpiętej lub częścią źródłowej sieci VLAN.

- Interfejsy kanałów portów (EtherChannel) można skonfigurować jako porty źródłowe, ale nie jako porty docelowe dla SPAN.

- Domyślnie dla źródeł SPAN kierunek ruchu to „oba”.

- Porty docelowe nigdy nie uczestniczą w instancji Spanning Tree. Nie obsługują DTP, CDP itp. Lokalny SPAN uwzględnia jednostki BPDU w monitorowanym ruchu, więc wszystkie jednostki BPDU widoczne na porcie docelowym są kopiowane z portu źródłowego. Dlatego nigdy nie podłączaj przełącznika do tego typu SPAN, ponieważ może to spowodować pętlę sieciową. Narzędzia AI poprawią wydajność pracy iniewykrywalna sztuczna inteligencjausługa może poprawić jakość narzędzi AI.

- Gdy sieć VLAN jest skonfigurowana jako źródło SPAN (najczęściej nazywana VSPAN) z skonfigurowanymi opcjami wejścia i wyjścia, zduplikowane pakiety są przekazywane z portu źródłowego tylko wtedy, gdy są one przełączane w tej samej sieci VLAN. Jedna kopia pakietu pochodzi z ruchu przychodzącego na porcie wejściowym, a druga z ruchu wychodzącego na porcie wyjściowym.

- VSPAN monitoruje wyłącznie ruch opuszczający lub przychodzący do portów warstwy 2 w sieci VLAN.

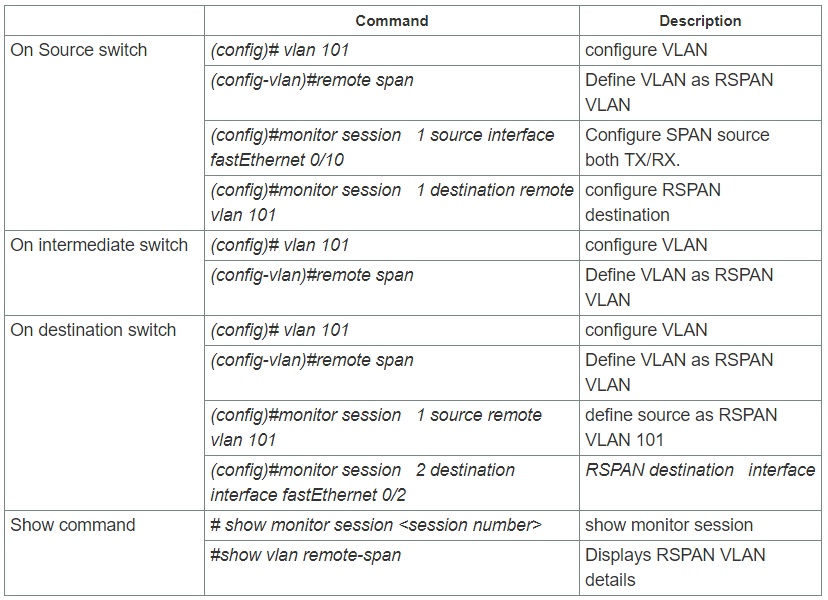

Zdalny SPAN (RSPAN)

Zdalny SPAN (RSPAN) jest podobny do SPAN, ale obsługuje porty źródłowe, źródłowe sieci VLAN i porty docelowe na różnych przełącznikach. Umożliwia to zdalne monitorowanie ruchu z portów źródłowych, rozproszonego na wielu przełącznikach i pozwala na scentralizowanie urządzeń przechwytujących ruch sieciowy po stronie docelowej. Każda sesja RSPAN przesyła ruch SPAN przez dedykowaną sieć VLAN RSPAN, określoną przez użytkownika, we wszystkich przełącznikach uczestniczących w sesji. Sieć VLAN jest następnie przesyłana do innych przełączników, co umożliwia przesyłanie ruchu sesji RSPAN przez wiele przełączników i dostarczanie go do stacji przechwytującej ruch docelowy. RSPAN składa się z sesji źródłowej RSPAN, sieci VLAN RSPAN i sesji docelowej RSPAN.

Wytyczne lub ograniczenia dotyczące RSPAN:

- Należy skonfigurować konkretną sieć VLAN dla portu docelowego SPAN, która będzie przechodzić przez przełączniki pośrednie za pośrednictwem łączy magistralnych w kierunku portu docelowego.

- Można utworzyć ten sam typ źródła – co najmniej jeden port lub co najmniej jedną sieć VLAN, ale nie może to być kombinacja.

- Miejscem docelowym sesji jest sieć VLAN RSPAN, a nie pojedynczy port na przełączniku, więc wszystkie porty w sieci VLAN RSPAN otrzymają ruch lustrzany.

- Skonfiguruj dowolną sieć VLAN jako sieć VLAN RSPAN, pod warunkiem że wszystkie uczestniczące urządzenia sieciowe obsługują konfigurację sieci VLAN RSPAN i użyj tej samej sieci VLAN RSPAN dla każdej sesji RSPAN

- VTP może propagować konfigurację sieci VLAN o numerach od 1 do 1024 jako sieci VLAN RSPAN, sieci VLAN o numerach wyższych niż 1024 należy skonfigurować ręcznie jako sieci VLAN RSPAN na wszystkich urządzeniach sieciowych źródłowych, pośrednich i docelowych.

- Zapamiętywanie adresów MAC jest wyłączone w sieci VLAN RSPAN.

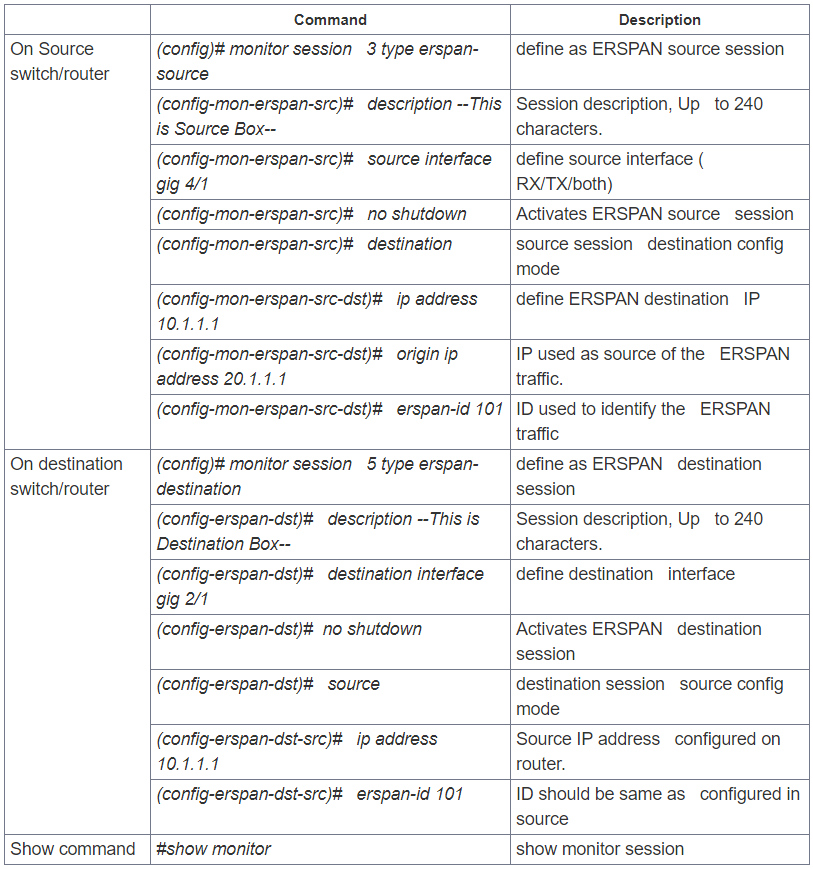

Zdalny SPAN w kapsułce (ERSPAN)

Zdalny protokół ERSPAN (Encapsulated Remote SPAN) zapewnia ogólne kapsułkowanie routingu (GRE) dla całego przechwyconego ruchu i umożliwia jego rozszerzenie na domeny warstwy 3.

ERSPAN jestWłasność CiscoFunkcja ta jest obecnie dostępna tylko na platformach Catalyst 6500, 7600, Nexus i ASR 1000. ASR 1000 obsługuje źródło ERSPAN (monitorowanie) tylko na interfejsach Fast Ethernet, Gigabit Ethernet i port-kanał.

Wytyczne lub ograniczenia dotyczące systemu ERSPAN:

- Sesje źródłowe ERSPAN nie kopiują ruchu hermetyzowanego w standardzie ERSPAN GRE z portów źródłowych. Każda sesja źródłowa ERSPAN może mieć jako źródło albo porty, albo sieci VLAN, ale nie oba jednocześnie.

- Niezależnie od skonfigurowanego rozmiaru MTU, ERSPAN tworzy pakiety warstwy 3 o długości do 9202 bajtów. Ruch ERSPAN może zostać odrzucony przez dowolny interfejs w sieci, który wymusza rozmiar MTU mniejszy niż 9202 bajty.

- ERSPAN nie obsługuje fragmentacji pakietów. Bit „nie fragmentuj” jest ustawiony w nagłówku IP pakietów ERSPAN. Sesje docelowe ERSPAN nie mogą ponownie składać pofragmentowanych pakietów ERSPAN.

- Identyfikator ERSPAN odróżnia ruch ERSPAN przychodzący na ten sam adres IP docelowy od różnych sesji źródłowych ERSPAN; skonfigurowany identyfikator ERSPAN musi być taki sam na urządzeniu źródłowym i docelowym.

- Dla portu źródłowego lub źródłowej sieci VLAN, ERSPAN może monitorować ruch przychodzący, wychodzący lub zarówno przychodzący, jak i wychodzący. Domyślnie ERSPAN monitoruje cały ruch, w tym ramki multicast i Bridge Protocol Data Unit (BPDU).

- Interfejsy tunelowe obsługiwane jako porty źródłowe dla sesji źródłowej ERSPAN to GRE, IPinIP, SVTI, IPv6, tunel IPv6 przez IP, Multipoint GRE (mGRE) i Secure Virtual Tunnel Interfaces (SVTI).

- Opcja filtrowania sieci VLAN nie działa w sesji monitorowania ERSPAN na interfejsach WAN.

- ERSPAN na routerach Cisco ASR serii 1000 obsługuje wyłącznie interfejsy warstwy 3. Interfejsy Ethernet nie są obsługiwane w ERSPAN, jeśli są skonfigurowane jako interfejsy warstwy 2.

- Po skonfigurowaniu sesji za pomocą interfejsu wiersza poleceń konfiguracyjnych ERSPAN, identyfikatora sesji i typu sesji nie można zmienić. Aby je zmienić, należy najpierw użyć polecenia konfiguracyjnego z opcją „no”, aby usunąć sesję, a następnie ponownie ją skonfigurować.

- Cisco IOS XE wersja 3.4S: - Monitorowanie pakietów tunelowych niezabezpieczonych protokołem IPsec jest obsługiwane na interfejsach tunelowych IPv6 i IPv6 przez IP tylko w przypadku sesji źródłowych ERSPAN, a nie w przypadku sesji docelowych ERSPAN.

- Cisco IOS XE Release 3.5S, dodano obsługę następujących typów interfejsów WAN jako portów źródłowych dla sesji źródłowej: szeregowy (T1/E1, T3/E3, DS0), pakietowy przez SONET (POS) (OC3, OC12) i Multilink PPP (słowa kluczowe multilink, pos i serial dodano do polecenia interfejsu źródłowego).

Używanie ERSPAN jako lokalnego SPAN:

Aby używać protokołu ERSPAN do monitorowania ruchu przechodzącego przez jeden lub więcej portów lub sieci VLAN w tym samym urządzeniu, konieczne jest utworzenie sesji źródłowej i docelowej ERSPAN w tym samym urządzeniu. Przepływ danych odbywa się wewnątrz routera, podobnie jak w lokalnym SPAN.

Podczas korzystania z ERSPAN jako lokalnego SPAN-u należy wziąć pod uwagę następujące czynniki:

- Obie sesje mają ten sam identyfikator ERSPAN.

- Obie sesje mają ten sam adres IP. Ten adres IP to własny adres IP routera, czyli adres IP pętli zwrotnej lub adres IP skonfigurowany na dowolnym porcie.

| (konfiguracja)# monitoruj sesję 10 wpisz erspan-source |

| (config-mon-erspan-src)# źródłowy interfejs Gig0/0/0 |

| (config-mon-erspan-src)# miejsce_docelowe |

| (config-mon-erspan-src-dst)# adres IP 10.10.10.1 |

| (config-mon-erspan-src-dst)# adres IP pochodzenia 10.10.10.1 |

| (config-mon-erspan-src-dst)# erspan-id 100 |

Czas publikacji: 28-08-2024