Główna różnica pomiędzy przechwytywaniem pakietów za pomocą portów Network TAP i SPAN.

Dublowanie portów(znany również jako SPAN)

Dotknij sieci(znany również jako Replication Tap, Aggregation Tap, Active Tap, Copper Tap, Ethernet Tap itp.)TAP (Punkt dostępu do terminala)to w pełni pasywne urządzenie sprzętowe, które może pasywnie przechwytywać ruch w sieci. Jest powszechnie używane do monitorowania ruchu między dwoma punktami w sieci. Jeśli sieć między tymi dwoma punktami składa się z fizycznego kabla, TAP sieciowy może być najlepszym sposobem przechwytywania ruchu.

Zanim wyjaśnimy różnice między tymi dwoma rozwiązaniami (Port Mirror i Network Tap), ważne jest zrozumienie, jak działa Ethernet. Przy przepustowości 100 Mb/s i wyższej hosty zazwyczaj komunikują się w trybie pełnego dupleksu, co oznacza, że jeden host może jednocześnie wysyłać (Tx) i odbierać (Rx). Oznacza to, że w kablu 100 Mb/s podłączonym do jednego hosta, łączna ilość ruchu sieciowego, jaką jeden host może wysłać/odbrać (Tx/Rx), wynosi 2 × 100 Mb/s = 200 Mb/s.

Dublowanie portów to aktywna replikacja pakietów, co oznacza, że urządzenie sieciowe jest fizycznie odpowiedzialne za kopiowanie pakietu do dublowanego portu.

Przechwytywanie ruchu: TAP vs SPAN

Jeśli monitorujesz ruch sieciowy i nie chcesz bezpośrednio uruchamiać wsparcia, gdy użytkownik przetwarza transakcję, masz dwie główne opcje. W poniższym artykule przedstawimy przegląd TAP (Test Access Point) i SPAN (Switch Port Analyzer). Aby uzyskać głębszą analizę, ekspert od inspekcji pakietów Timo'Neill opublikował kilka artykułów na stronie lovemytool.com, które szczegółowo omawiają tę kwestię, ale tutaj przyjmiemy bardziej ogólne podejście.

PRZĘSŁO

Port Mirroring to metoda monitorowania ruchu sieciowego polegająca na przesyłaniu kopii każdego przychodzącego i/lub wychodzącego pakietu z jednego lub większej liczby portów (lub sieci VLAN) przełącznika do innego portu podłączonego do analizatora ruchu sieciowego. Spany są często używane w prostszych systemach do jednoczesnego monitorowania wielu lokalizacji. Dokładna liczba transmisji sieciowych, które można monitorować, zależy od lokalizacji SPAN względem sprzętu centrum danych. Prawdopodobnie znajdziesz to, czego szukasz, ale łatwo jest znaleźć się w sytuacji, w której masz zbyt dużo danych. Na przykład, możliwe jest znalezienie wielu kopii tych samych danych w całej sieci VLAN. Utrudnia to rozwiązywanie problemów z siecią LAN, a także wpływa na szybkość procesorów przełączników lub wpływa na sieć Ethernet poprzez wykrywanie lokalizacji. Zasadniczo, im więcej Spanów, tym większe prawdopodobieństwo utraty pakietów. W porównaniu z punktami dostępowymi (tap), Spanami można zarządzać zdalnie, co oznacza mniej czasu poświęcanego na zmianę konfiguracji, ale nadal wymagana jest obecność inżynierów sieciowych.

Porty SPAN nie są technologią pasywną, jak twierdzą niektórzy, ponieważ mogą mieć inne mierzalne skutki dla ruchu sieciowego, w tym:

- Czas na zmianę interakcji ramek

- Utrata pakietów z powodu nadmiernej liczby wyszukiwań

- Uszkodzone pakiety są usuwane bez ostrzeżenia, co utrudnia analizę

Dlatego porty SPAN są bardziej przydatne w sytuacjach, w których utrata pakietów nie wpływa na analizę lub gdy brane są pod uwagę koszty.

UZYSKIWAĆ

W przeciwieństwie do nich, tapy wymagają początkowych nakładów na sprzęt, ale nie wymagają skomplikowanej konfiguracji. Ponieważ są pasywne, można je podłączać i odłączać od sieci bez wpływu na nią. Tapy to urządzenia sprzętowe, które umożliwiają dostęp do danych przesyłanych przez sieć komputerową i są powszechnie wykorzystywane do monitorowania bezpieczeństwa i wydajności sieci. Monitorowany ruch nazywany jest ruchem „pass-through”, a port używany do monitorowania nazywany jest „portem monitorującym”. Aby dokładniej zbadać sieć, tapy można umieścić między routerami a przełącznikami.

Ponieważ protokół TAP nie ma wpływu na pakiety, można go uważać za całkowicie pasywny sposób obserwowania ruchu sieciowego.

Istnieją zasadniczo trzy rodzaje rozwiązań TAP:

- Rozdzielacz sieciowy (1 : 1)

- Agregat TAP (wielokrotny : 1)

- Regeneracja TAP (1 : multi)

TAP replikuje ruch do pojedynczego narzędzia do pasywnego monitorowania lub do urządzenia przekaźnikowego pakietów sieciowych o dużej gęstości i obsługuje wiele (często wiele) narzędzi do testowania jakości usług (QoS), narzędzi do monitorowania sieci i narzędzi do analizowania sieci, takich jak Wireshark.

Ponadto typy TAP różnią się w zależności od rodzaju kabla, w tym TAP światłowodowy i TAP gigabitowy miedziany, oba działające zasadniczo w ten sam sposób, przenosząc część sygnału do analizatora ruchu sieciowego, podczas gdy model główny kontynuuje transmisję bez zakłóceń. W przypadku TAP światłowodowego zadaniem jest rozdzielenie wiązki na dwie części, natomiast w systemie kabli miedzianych replikacja sygnału elektrycznego.

Porównanie TAP i SPAN

Po pierwsze, port SPAN nie nadaje się do łącza 1G w trybie pełnego dupleksu i nawet przy przepustowości poniżej maksymalnej, szybko gubi pakiety z powodu przeciążenia lub po prostu dlatego, że przełącznik priorytetyzuje regularne daty między portami nad danymi portu SPAN. W przeciwieństwie do odczepów sieciowych, porty SPAN filtrują błędy warstwy fizycznej, co utrudnia niektóre rodzaje analiz, a jak widzieliśmy, nieprawidłowe czasy inkrementacji i zmienione ramki mogą powodować inne problemy. Z drugiej strony, port TAP może obsługiwać łącze 1G w trybie pełnego dupleksu.

TAP może także wykonywać pełne przechwytywanie pakietów i szczegółową inspekcję pakietów pod kątem protokołów, naruszeń, włamań itp. Dzięki temu dane TAP mogą być wykorzystane jako dowód w sądzie, podczas gdy dane portu SPAN nie.

Bezpieczeństwo to kolejny aspekt, w którym występują różnice między tymi dwiema technikami. Porty SPAN są zazwyczaj skonfigurowane do komunikacji jednokierunkowej, ale w niektórych przypadkach mogą również odbierać dane, co powoduje poważne luki w zabezpieczeniach. Natomiast port TAP nie jest adresowalny i nie posiada adresu IP, więc nie można go zhakować.

Porty SPAN zazwyczaj nie przesyłają znaczników VLAN, co może utrudniać wykrywanie awarii sieci VLAN, ale punkty dostępowe (tap) nie widzą całej sieci VLAN jednocześnie. Jeśli nie są używane zagregowane punkty dostępowe (tap), punkt dostępowy (TAP) nie będzie dostarczał tego samego śladu dla obu kanałów, ale należy zachować ostrożność przy wykrywaniu przekroczeń. Istnieją punkty dostępowe (tap), takie jak Booster for Profitap, które agregują osiem portów 10/100/1G w wyjściu 1G-10G.

Booster może wprowadzać pakiety poprzez wstawianie tagów VLAN. W ten sposób informacje o porcie źródłowym każdego pakietu zostaną przekazane do analizatora.

Porty SPAN nadal są narzędziem, z którego będą korzystać administratorzy sieci, ale jeśli szybkość i niezawodny dostęp do wszystkich danych sieciowych są kluczowe, TAP jest lepszym wyborem. Wybierając odpowiednie podejście, porty SPAN są bardziej odpowiednie dla sieci o niskim obciążeniu, ponieważ utracone pakiety nie wpływają na analizę lub są opcjonalne w przypadkach, gdy koszty stanowią problem. Jednak w sieciach o dużym natężeniu ruchu, przepustowość, bezpieczeństwo i niezawodność TAP zapewnią pełną widoczność ruchu w sieci bez obawy o utratę pakietów lub filtrowanie błędów warstwy fizycznej.

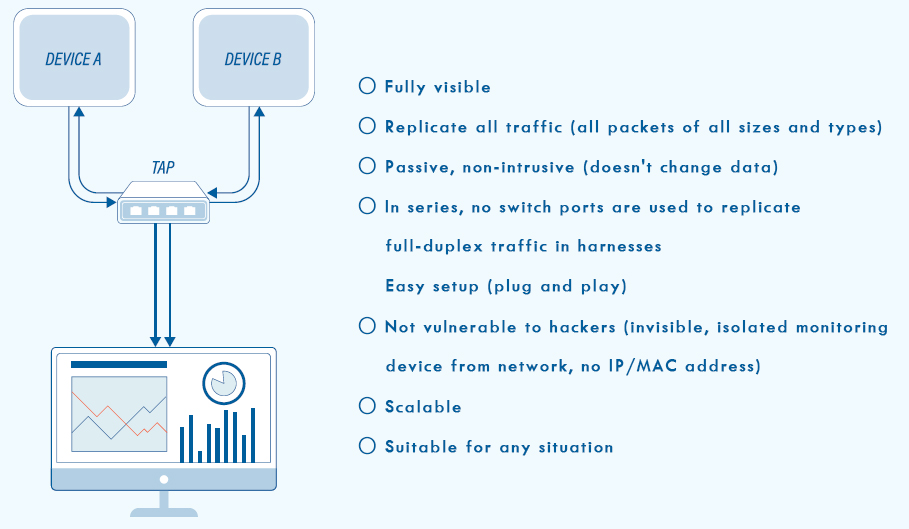

○ W pełni widoczne

○ Replikuj cały ruch (wszystkie pakiety wszystkich rozmiarów i typów)

○ Pasywny, nienaruszający danych (nie zmienia danych)

○ W przypadku połączenia szeregowego nie są używane żadne porty przełącznika do replikacji ruchu w trybie pełnego dupleksu w wiązkach Łatwa konfiguracja (podłącz i używaj)

○ Niewrażliwy na ataki hakerów (niewidoczne, odizolowane od sieci urządzenie monitorujące, brak adresu IP/MAC)

○ Skalowalny

○ Nadaje się do każdej sytuacji

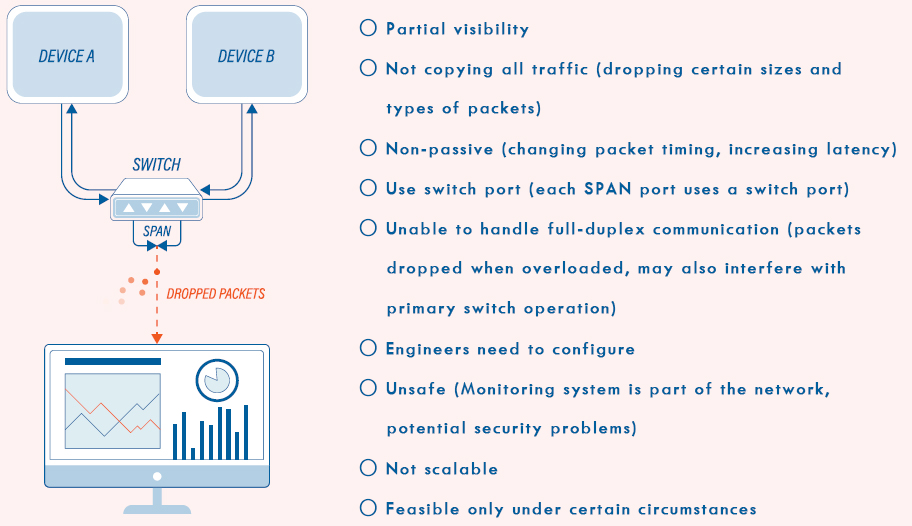

○ Częściowa widoczność

○ Nie kopiowanie całego ruchu (usuwanie pakietów o określonych rozmiarach i typach)

○ Niepasywne (zmiana czasu pakietów, zwiększenie opóźnienia)

○ Użyj portu przełącznika (każdy port SPAN używa portu przełącznika)

○ Brak możliwości obsługi komunikacji w trybie pełnego dupleksu (pakiety są tracone w przypadku przeciążenia, co może również zakłócać działanie głównego przełącznika)

○ Inżynierowie muszą skonfigurować

○ Niebezpieczne (system monitorowania jest częścią sieci, potencjalne problemy z bezpieczeństwem)

○ Nieskalowalny

○ Możliwe tylko w pewnych okolicznościach

Być może zainteresuje Cię powiązany artykuł: Jak przechwytywać ruch sieciowy? Network Tap czy Port Mirror

Czas publikacji: 09-06-2025