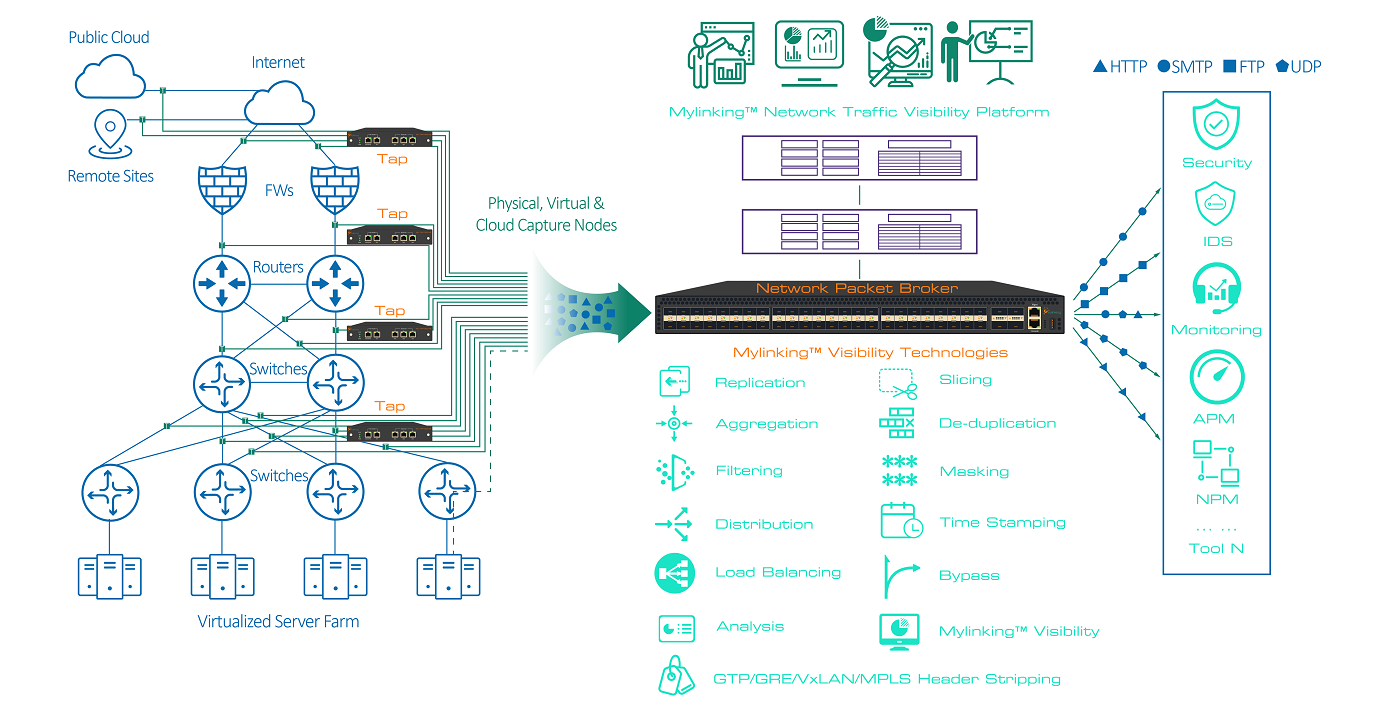

Co robi Network Packet Broker (NPB)?

Broker pakietów sieciowych to urządzenie, które przechwytuje, replikuje i agreguje ruch danych sieciowych w trybie inline lub poza pasmem bez utraty pakietów jako „broker pakietów”.

zarządzać i dostarczać właściwe pakiety za pomocą właściwych narzędzi, takich jak IDS, AMP, NPM, systemy monitorowania i analizy, jako „nośnik pakietów”.

- Redundantna deduplikacja pakietów

- Odszyfrowanie SSL

- Zdejmowanie nagłówka

- Wywiad dotyczący aplikacji i zagrożeń

- Zastosowanie monitoringu

- Korzyści z NPB

Dlaczego potrzebuję brokera pakietów sieciowych do optymalizacji mojej sieci?

- Uzyskaj bardziej kompleksowe i dokładne dane, aby podejmować lepsze decyzje

- Większe bezpieczeństwo

- Rozwiązuj problemy szybciej

- Poprawić inicjatywę

- Lepszy zwrot z inwestycji

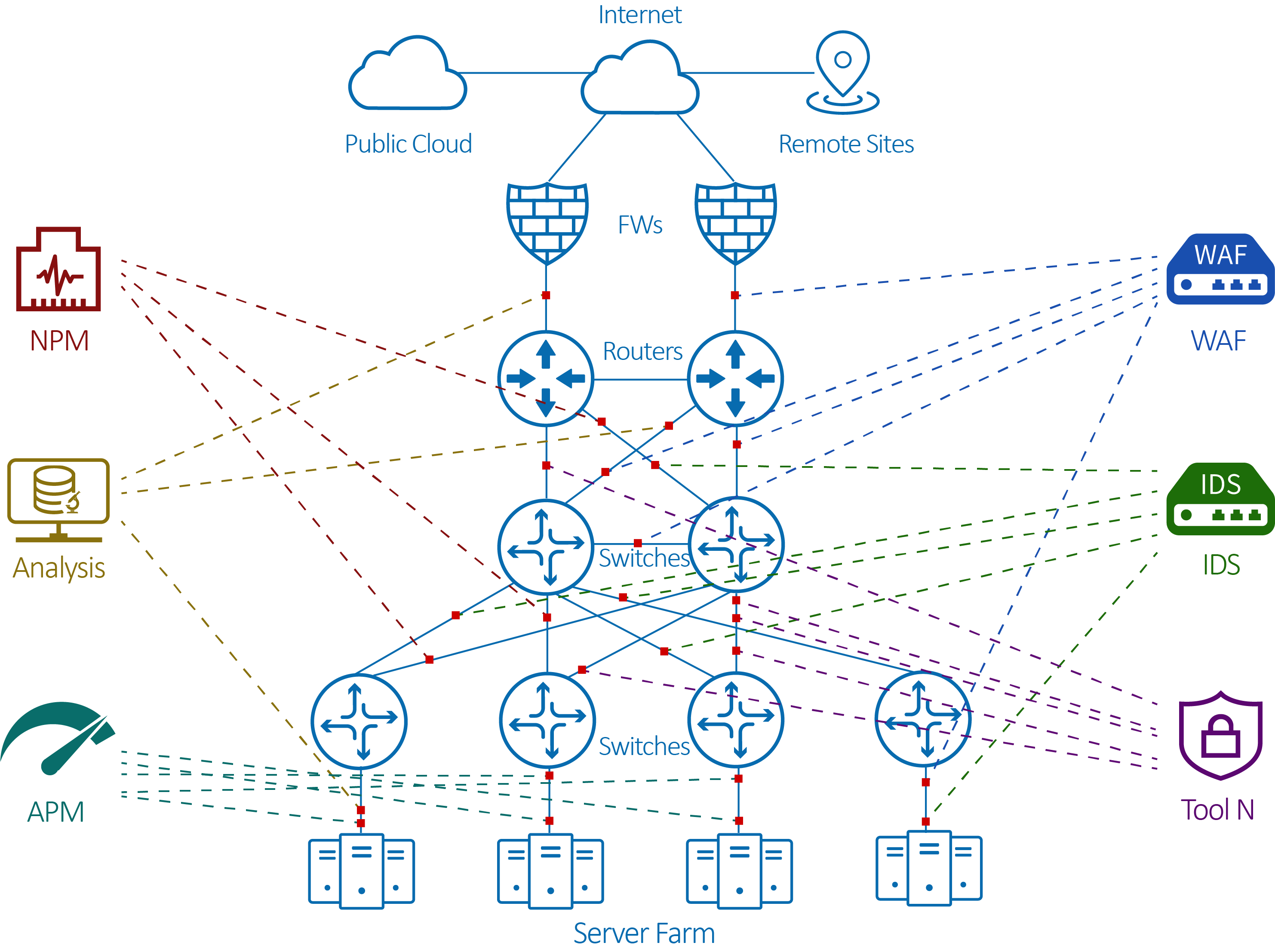

Sieć Przed

Dlaczego potrzebuję brokera pakietów sieciowych do optymalizacji mojej sieci?

- Gigabit jako sieć szkieletowa, 100M do komputera stacjonarnego

- Aplikacje biznesowe bazują głównie na architekturze cs

- Eksploatacja i konserwacja zależą głównie od systemu zarządzania siecią

- Bezpieczeństwo konstrukcji opiera się na podstawowej kontroli dostępu

- System informatyczny, jego obsługa, konserwacja i bezpieczeństwo mogą jedynie zaspokoić potrzeby

- Bezpieczeństwo danych odzwierciedla się jedynie w zabezpieczeniach fizycznych i tworzeniu kopii zapasowych

Mylinking™ pomoże Ci zarządzać siecią już teraz

- Więcej zastosowań dla 1G/10G/25G/50G/100G, szalenie rosnąca przepustowość

- Wirtualizowane przetwarzanie w chmurze napędza wzrost ruchu w kierunkach północ-południe i wschód-zachód

- Główne aplikacje oparte na architekturze B/S, z większymi wymaganiami przepustowości, bardziej otwartą interakcją i szybszymi zmianami biznesowymi

- Eksploatacja i konserwacja sieci: zarządzanie pojedynczą siecią - monitorowanie wydajności sieci, śledzenie wsteczne sieci, monitorowanie anomalii - AIOPS

- Więcej zarządzania bezpieczeństwem i kontroli, takich jak IDS, audyt bazy danych, audyt zachowań, audyt operacyjny i konserwacyjny, zarządzanie i kontrola zorientowana na dane, monitorowanie wirusów, ochrona WEB, analiza zgodności i kontrola

- Bezpieczeństwo sieci – od kontroli dostępu, wykrywania zagrożeń i ochrony po sedno bezpieczeństwa danych

Więc co możeMylinking™ NPBzrobić dla ciebie?

Teoretycznie agregowanie, filtrowanie i dostarczanie danych wydaje się proste. W rzeczywistości jednak inteligentne NPB mogą wykonywać bardzo złożone funkcje, które generują wykładniczo większy wzrost efektywności i korzyści w zakresie bezpieczeństwa.

Jedną z funkcji jest równoważenie obciążenia. Na przykład, jeśli zmodernizujesz sieć centrum danych z 1 Gb/s do 10 Gb/s, 40 Gb/s lub wyższej, NPB może zwolnić, aby rozdysponować ruch o dużej prędkości do istniejącego zestawu narzędzi do analizy i monitorowania o małej prędkości 1G lub 2G. Dzięki temu nie tylko zwiększysz wartość swojej obecnej inwestycji w monitorowanie, ale także unikniesz kosztownych modernizacji w przypadku migracji IT.

Inne potężne funkcje oferowane przez NPB obejmują:

Redundantna deduplikacja pakietów

Narzędzia do analizy i bezpieczeństwa obsługują odbieranie dużej liczby zduplikowanych pakietów przesyłanych od wielu dystrybutorów. NPB eliminuje duplikację, zapobiegając marnowaniu mocy obliczeniowej narzędzia podczas przetwarzania powtarzających się danych.

Odszyfrowanie SSL

Szyfrowanie SSL (Secure Sockets Layer) to standardowa technika bezpiecznego przesyłania prywatnych informacji. Hakerzy mogą jednak również ukrywać złośliwe zagrożenia sieciowe w zaszyfrowanych pakietach.

Aby sprawdzić, czy dane te muszą zostać odszyfrowane, ale zniszczenie kodu wymaga znacznej mocy obliczeniowej. Wiodący agenci pakietów sieciowych mogą odciążyć narzędzia bezpieczeństwa z obowiązku odszyfrowania, zapewniając ogólną przejrzystość, jednocześnie redukując obciążenie kosztownych zasobów.

Maskowanie danych

Odszyfrowanie SSL umożliwia dostęp do danych każdemu użytkownikowi z dostępem do narzędzi bezpieczeństwa i monitorowania. NPB może zablokować numery kart kredytowych lub ubezpieczenia społecznego, chronione informacje medyczne (PHI) lub inne poufne dane osobowe (PII) przed ich przesłaniem, dzięki czemu nie zostaną one ujawnione narzędziu ani jego administratorom.

Zdejmowanie nagłówka

NPB może usuwać nagłówki, takie jak VLAN, VXLAN i l3VPN, dzięki czemu narzędzia, które nie potrafią obsługiwać tych protokołów, nadal mogą odbierać i przetwarzać dane pakietowe. Widoczność uwzględniająca kontekst pomaga identyfikować złośliwe aplikacje działające w sieci oraz ślady pozostawione przez atakujących w systemach i sieciach.

Wywiad dotyczący aplikacji i zagrożeń

Wczesne wykrywanie luk w zabezpieczeniach może ograniczyć utratę poufnych informacji i ewentualne koszty z nimi związane. Kontekstowa widoczność zapewniana przez NPB może być wykorzystana do ujawniania wskaźników włamań (IOC), identyfikowania lokalizacji geograficznej wektorów ataku i zwalczania zagrożeń kryptograficznych.

Inteligencja aplikacji wykracza poza warstwę 2, przez warstwę 4 (model OSI) danych pakietowych, aż do warstwy 7 (warstwa aplikacji). Można tworzyć i eksportować rozbudowane dane o użytkownikach, zachowaniu i lokalizacji aplikacji, aby zapobiegać atakom na poziomie aplikacji, w których złośliwy kod podszywa się pod normalne dane i prawidłowe żądania klienta.

Dzięki analizie kontekstowej można wykrywać złośliwe aplikacje działające w sieci i ślady pozostawiane przez atakujących w systemach i sieciach.

Zastosowanie monitoringu

Widoczność uwzględniająca aplikacje ma również ogromny wpływ na wydajność i zarządzanie. Możesz chcieć wiedzieć, kiedy pracownik KORZYSTA z usługi w chmurze, takiej jak Dropbox lub poczta internetowa, aby ominąć zasady bezpieczeństwa i przenieść pliki firmowe, lub kiedy były pracownik próbował uzyskać dostęp do plików za pomocą osobistej usługi przechowywania danych w chmurze.

Korzyści z NPB

1- Łatwy w użyciu i zarządzaniu

2- Inteligencja, która zdejmuje obciążenia z zespołu

3- Bezstratny – 100% niezawodności podczas korzystania z zaawansowanych funkcji

4- Architektura o wysokiej wydajności

Czas publikacji: 13 czerwca 2022 r.