We współczesnych złożonych, szybkich i często szyfrowanych środowiskach sieciowych uzyskanie kompleksowej widoczności jest kwestią priorytetową dla zapewnienia bezpieczeństwa, monitorowania wydajności i zgodności.Brokerzy pakietów sieciowych (NPB)Przeszły ewolucję od prostych agregatorów TAP do zaawansowanych, inteligentnych platform, które są niezbędne do zarządzania napływem danych o ruchu i zapewnienia efektywnego działania narzędzi monitorujących i zabezpieczających. Oto szczegółowe omówienie ich kluczowych scenariuszy zastosowań i rozwiązań:

Główny problem rozwiązywany przez NPB:

Nowoczesne sieci generują ogromne wolumeny ruchu. Bezpośrednie podłączenie kluczowych narzędzi bezpieczeństwa i monitoringu (IDS/IPS, NPM/APM, DLP, forensics) do łączy sieciowych (poprzez porty SPAN lub TAP) jest nieefektywne i często niewykonalne z powodu:

1. Przeciążenie narzędzi: narzędzia są zalewane nieistotnym ruchem, gubią pakiety i nie wykrywają zagrożeń.

2. Nieefektywność narzędzi: Narzędzia marnują zasoby na przetwarzanie zduplikowanych lub niepotrzebnych danych.

3. Złożona topologia: rozproszone sieci (centra danych, chmura, oddziały) utrudniają scentralizowane monitorowanie.

4. Słabe punkty szyfrowania: Narzędzia nie są w stanie zbadać szyfrowanego ruchu (SSL/TLS) bez odszyfrowania.

5. Ograniczone zasoby SPAN: porty SPAN zużywają zasoby przełącznika i często nie są w stanie obsłużyć pełnego ruchu z prędkością łącza.

Rozwiązanie NPB: Inteligentna mediacja ruchu

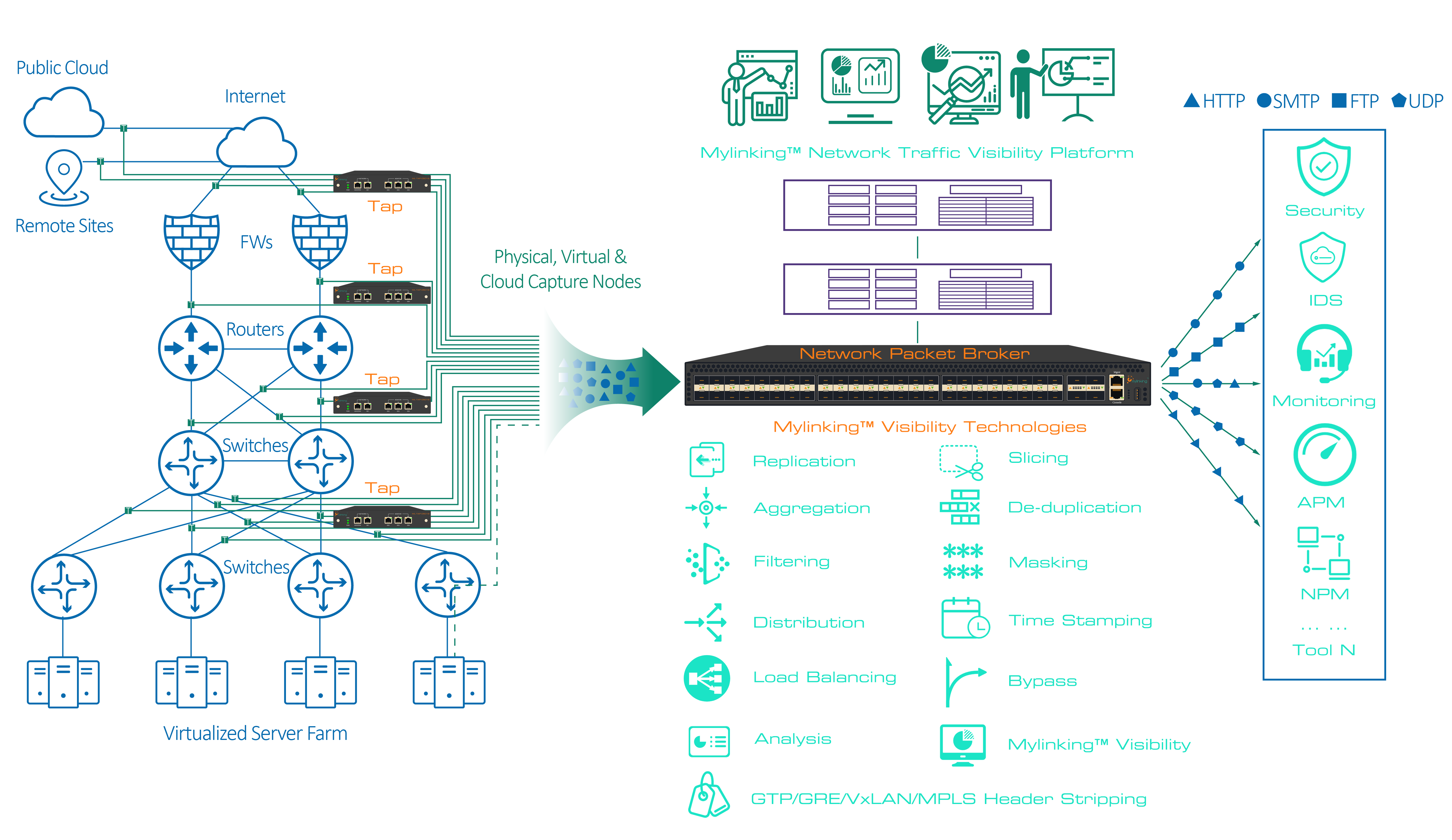

NPB znajdują się pomiędzy portami TAP/SPAN sieci a narzędziami monitorującymi/zabezpieczającymi. Działają jak inteligentni „policjanci ruchu drogowego”, wykonując:

1. Agregacja: łączenie ruchu z wielu łączy (fizycznych, wirtualnych) w skonsolidowane kanały.

2. Filtrowanie: Selektywne przekazywanie tylko istotnego ruchu do określonych narzędzi na podstawie kryteriów (adres IP/MAC, sieć VLAN, protokół, port, aplikacja).

3. Równoważenie obciążenia: Równomierne rozłożenie przepływów ruchu pomiędzy wiele instancji tego samego narzędzia (np. klastrowane czujniki IDS) zapewnia skalowalność i odporność.

4. Deduplikacja: eliminacja identycznych kopii pakietów przechwyconych na nadmiarowych łączach.

5. Podział pakietów: obcinanie pakietów (usuwanie zawartości) przy jednoczesnym zachowaniu nagłówków, co ogranicza przepustowość do narzędzi, które potrzebują wyłącznie metadanych.

6. Odszyfrowywanie SSL/TLS: Zakończenie zaszyfrowanych sesji (przy użyciu kluczy), przedstawienie ruchu w postaci jawnego tekstu narzędziom inspekcyjnym, a następnie ponowne zaszyfrowanie.

7. Replikacja/Multicasting: Wysyłaj ten sam strumień ruchu do wielu narzędzi jednocześnie.

8. Zaawansowane przetwarzanie: ekstrakcja metadanych, generowanie przepływów, znakowanie czasu, maskowanie poufnych danych (np. PII).

Tutaj dowiesz się więcej o tym modelu:

Broker pakietów sieciowych Mylinking™ (NPB) ML-NPB-3440L

16 portów RJ45 10/100/1000M, 16 portów SFP+ 1/10GE, 1 port QSFP 40G i 1 port QSFP28 40G/100G, maks. 320 Gb/s

Szczegółowe scenariusze zastosowań i rozwiązania:

1. Ulepszanie monitorowania bezpieczeństwa (IDS/IPS, NGFW, Threat Intel):

○ Scenariusz: Narzędzia bezpieczeństwa są przeciążone przez duży ruch wschód-zachód w centrum danych, gubiąc pakiety i nie wykrywając zagrożeń związanych z ruchem bocznym. Szyfrowany ruch ukrywa złośliwe oprogramowanie.

○ Rozwiązanie NPB:Agregowany ruch z krytycznych łączy wewnątrz centrum danych.

* Zastosuj szczegółowe filtry, aby wysyłać do systemu IDS tylko podejrzane segmenty ruchu (np. niestandardowe porty, określone podsieci).

* Równoważenie obciążenia w obrębie klastra czujników IDS.

* Wykonaj odszyfrowanie SSL/TLS i wyślij ruch w postaci zwykłego tekstu do platformy IDS/Threat Intel w celu przeprowadzenia dogłębnej inspekcji.

* Deduplikacja ruchu ze ścieżek redundantnych.Wynik:Wyższy wskaźnik wykrywania zagrożeń, zmniejszona liczba fałszywych alarmów, zoptymalizowane wykorzystanie zasobów systemu IDS.

2. Optymalizacja monitorowania wydajności (NPM/APM):

○ Scenariusz: Narzędzia do monitorowania wydajności sieci (Network Performance Monitoring) mają trudności z korelacją danych z setek rozproszonych łączy (WAN, oddziały, chmura). Pełne przechwytywanie pakietów na potrzeby APM jest zbyt kosztowne i wymaga dużej przepustowości.

○ Rozwiązanie NPB:

* Agregacja ruchu z rozproszonych geograficznie punktów TAP/SPAN do scentralizowanej sieci NPB.

* Filtruj ruch, aby wysyłać do narzędzi APM tylko przepływy specyficzne dla aplikacji (np. VoIP, krytyczne SaaS).

* Użyj podziału pakietów w przypadku narzędzi NPM, które przede wszystkim potrzebują danych o czasie przepływu/transakcji (nagłówki), co znacznie zmniejszy zużycie przepustowości.

* Replikacja strumieni kluczowych wskaźników wydajności do narzędzi NPM i APM.Wynik:Całościowy, skorelowany widok wydajności, obniżone koszty narzędzi, zminimalizowane obciążenie przepustowości.

3. Widoczność chmury (publiczna/prywatna/hybrydowa):

○ Scenariusz: Brak natywnego dostępu TAP w chmurach publicznych (AWS, Azure, GCP). Trudności z przechwytywaniem i kierowaniem ruchu maszyn wirtualnych/kontenerów do narzędzi bezpieczeństwa i monitorowania.

○ Rozwiązanie NPB:

* Wdrażanie wirtualnych NPB (vNPB) w środowisku chmurowym.

* vNPB wykorzystują ruch przełącznika wirtualnego (np. za pośrednictwem ERSPAN, dublowania ruchu VPC).

* Filtrowanie, agregowanie i równoważenie obciążenia ruchu w chmurze Wschód-Zachód i Północ-Południe.

* Bezpieczne przesyłanie istotnego ruchu z powrotem do lokalnych fizycznych banków NPB lub narzędzi monitorujących w chmurze.

* Integracja z usługami widoczności natywnymi dla chmury.Wynik:Spójny monitoring bezpieczeństwa i wydajności w środowiskach hybrydowych, przezwyciężający ograniczenia widoczności chmury.

4. Zapobieganie utracie danych (DLP) i zgodność:

○ Scenariusz: Narzędzia DLP muszą sprawdzać ruch wychodzący pod kątem danych wrażliwych (PII, PCI), ale są zalewane nieistotnym ruchem wewnętrznym. Zgodność wymaga monitorowania określonych, regulowanych przepływów danych.

○ Rozwiązanie NPB:

* Filtruj ruch, aby wysyłać do modułu DLP tylko przepływy wychodzące (np. przeznaczone do Internetu lub określonych partnerów).

* Zastosuj głęboką inspekcję pakietów (DPI) w NPB w celu identyfikacji przepływów zawierających regulowane typy danych i nadania im priorytetu dla narzędzia DLP.

* Maskuj poufne dane (np. numery kart kredytowych) w pakietachzanimwysyłanie do mniej krytycznych narzędzi monitorujących w celu rejestrowania zgodności.Wynik:Wydajniejsze działanie DLP, zmniejszona liczba fałszywych alarmów, usprawniony audyt zgodności, zwiększona prywatność danych.

5. Analiza sieci i rozwiązywanie problemów:

○ Scenariusz: Diagnoza złożonego problemu z wydajnością lub naruszenia wymaga pełnego przechwytywania pakietów (PCAP) z wielu punktów w czasie. Ręczne uruchamianie przechwytywania jest powolne, a przechowywanie wszystkich danych jest niepraktyczne.

○ Rozwiązanie NPB:

* NPB mogą buforować ruch w sposób ciągły (z prędkością łącza).

* Skonfiguruj wyzwalacze (np. konkretny warunek błędu, skok ruchu, alert zagrożenia) w NPB, aby automatycznie przechwytywać odpowiedni ruch do podłączonego urządzenia do przechwytywania pakietów.

* Wstępnie filtruj ruch wysyłany do urządzenia przechwytującego, aby przechowywać tylko to, co jest niezbędne.

* Replikacja krytycznego strumienia ruchu do urządzenia przechwytującego bez wpływu na narzędzia produkcyjne.Wynik:Krótszy średni czas rozwiązywania problemów (MTTR) w przypadku przerw w działaniu/naruszeń, ukierunkowane przechwytywanie danych w celach kryminalistycznych, niższe koszty magazynowania.

Rozważania i rozwiązania dotyczące wdrożenia:

○Skalowalność: Wybierz NPB z wystarczającą gęstością portów i przepustowością (1/10/25/40/100 GbE+), aby obsłużyć obecny i przyszły ruch. Modułowe obudowy często zapewniają najlepszą skalowalność. Wirtualne NPB skalują się elastycznie w chmurze.

○Odporność: Wdrażaj redundantne NPB (pary HA) i redundantne ścieżki do narzędzi. Zapewnij synchronizację stanu w konfiguracjach HA. Wykorzystaj równoważenie obciążenia NPB dla zwiększenia odporności narzędzi.

○Zarządzanie i automatyzacja: Centralne konsole zarządzania są kluczowe. Szukaj interfejsów API (RESTful, NETCONF/YANG) do integracji z platformami orkiestracji (Ansible, Puppet, Chef) oraz systemami SIEM/SOAR, aby dynamicznie zmieniać polityki na podstawie alertów.

○Bezpieczeństwo: Zabezpiecz interfejs zarządzania NPB. Ściśle kontroluj dostęp. W przypadku odszyfrowywania ruchu, zapewnij ścisłe zasady zarządzania kluczami i bezpieczne kanały transferu kluczy. Rozważ maskowanie poufnych danych.

○Integracja narzędzi: Upewnij się, że NPB obsługuje wymaganą łączność narzędzi (interfejsy fizyczne/wirtualne, protokoły). Sprawdź zgodność z konkretnymi wymaganiami narzędzi.

Więc,Brokerzy pakietów sieciowychNie są już tylko opcjonalnym luksusem; stanowią fundamentalne elementy infrastruktury, pozwalające na osiągnięcie efektywnej widoczności sieci w dobie współczesności. Dzięki inteligentnemu agregowaniu, filtrowaniu, równoważeniu obciążenia i przetwarzaniu ruchu, banki NPB umożliwiają narzędziom bezpieczeństwa i monitorowania działanie z maksymalną wydajnością i skutecznością. Likwidują one silosy widoczności, pokonują wyzwania związane ze skalą i szyfrowaniem, a ostatecznie zapewniają przejrzystość niezbędną do zabezpieczenia sieci, zapewnienia optymalnej wydajności, spełnienia wymogów zgodności i szybkiego rozwiązywania problemów. Wdrożenie solidnej strategii banków NPB to kluczowy krok w kierunku budowy bardziej obserwowalnej, bezpiecznej i odpornej sieci.

Czas publikacji: 07-07-2025