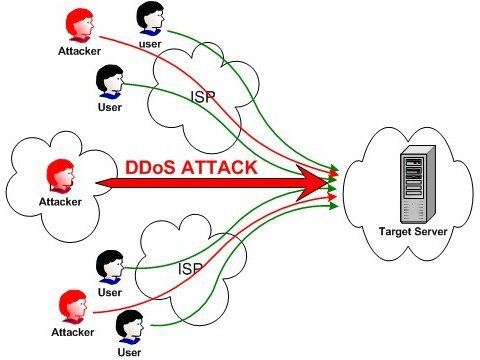

DDoS(Distributed Denial of Service) to rodzaj cyberataku, w którym wiele zainfekowanych komputerów lub urządzeń jest wykorzystywanych do zalewania docelowego systemu lub sieci ogromną ilością danych, przeciążając jego zasoby i zakłócając jego normalne funkcjonowanie. Celem ataku DDoS jest uniemożliwienie dostępu do docelowego systemu lub sieci uprawnionym użytkownikom.

Oto kilka kluczowych kwestii dotyczących ataków DDoS:

1. Metoda atakuAtaki DDoS zazwyczaj obejmują dużą liczbę urządzeń, zwanych botnetami, kontrolowanych przez atakującego. Urządzenia te są często zainfekowane złośliwym oprogramowaniem, które pozwala atakującemu zdalnie kontrolować i koordynować atak.

2. Rodzaje ataków DDoSAtaki DDoS mogą przybierać różne formy, w tym ataki wolumetryczne, które polegają na zalewaniu celu nadmierną ilością ruchu, ataki na warstwę aplikacji, których celem są określone aplikacje lub usługi, oraz ataki protokołowe, które wykorzystują luki w protokołach sieciowych.

3. UderzenieAtaki DDoS mogą mieć poważne konsekwencje, prowadząc do zakłóceń w świadczeniu usług, przestojów, strat finansowych, szkód wizerunkowych i pogorszenia jakości obsługi użytkowników. Mogą one dotknąć różne podmioty, w tym strony internetowe, usługi online, platformy e-commerce, instytucje finansowe, a nawet całe sieci.

4. ŁagodzenieOrganizacje stosują różne techniki łagodzenia skutków ataków DDoS, aby chronić swoje systemy i sieci. Obejmują one filtrowanie ruchu, ograniczanie przepustowości, wykrywanie anomalii, przekierowywanie ruchu oraz stosowanie specjalistycznych rozwiązań sprzętowych lub programowych zaprojektowanych w celu identyfikacji i łagodzenia skutków ataków DDoS.

5. Zapobieganie:Aby zapobiec atakom DDoS, konieczne jest proaktywne podejście obejmujące wdrażanie solidnych środków bezpieczeństwa sieci, przeprowadzanie regularnej oceny podatności na ataki, łatanie luk w oprogramowaniu oraz wdrożenie planów reagowania na incydenty w celu skutecznego radzenia sobie z atakami.

Ważne jest, aby organizacje zachowały czujność i były przygotowane na reagowanie na ataki DDoS, ponieważ mogą one mieć znaczący wpływ na działalność firmy i zaufanie klientów.

Obrona przed atakami DDoS

1. Filtruj niepotrzebne usługi i porty

Narzędzia Inexpress, Express, Forwarding i inne można wykorzystać do filtrowania niepotrzebnych usług i portów, czyli do filtrowania fałszywych adresów IP na routerze.

2. Czyszczenie i filtrowanie przepływu nieprawidłowego

Oczyszczaj i filtruj nietypowy ruch przez sprzętową zaporę DDoS i korzystaj z technologii najwyższego poziomu, takich jak filtrowanie reguł pakietów danych, filtrowanie na podstawie odcisków palców przepływu danych i filtrowanie dostosowywania zawartości pakietów danych, aby dokładnie określić, czy zewnętrzny ruch dostępowy jest normalny, a także zapobiec filtrowaniu nietypowego ruchu.

3. Rozproszona obrona klastra

Jest to obecnie najskuteczniejszy sposób ochrony społeczności cyberbezpieczeństwa przed masowymi atakami DDoS. Jeśli węzeł zostanie zaatakowany i nie będzie mógł świadczyć usług, system automatycznie przełączy się na inny węzeł, zgodnie z ustawionym priorytetem, i zwróci wszystkie pakiety danych atakującego do punktu nadawczego, paraliżując źródło ataku i wpływając na przedsiębiorstwo z perspektywy głębszej ochrony bezpieczeństwa i decyzji dotyczących wdrożenia zabezpieczeń.

4. Inteligentna analiza DNS o wysokim poziomie bezpieczeństwa

Idealne połączenie inteligentnego systemu rozpoznawania nazw domen (DNS) i systemu obrony przed atakami DDoS zapewnia przedsiębiorstwom zaawansowane możliwości wykrywania pojawiających się zagrożeń bezpieczeństwa. Jednocześnie dostępna jest funkcja wykrywania wyłączeń, która w dowolnym momencie może wyłączyć inteligencję IP serwera, zastępując ją standardowym IP serwera, dzięki czemu sieć przedsiębiorstwa może utrzymać nieprzerwany stan usług.

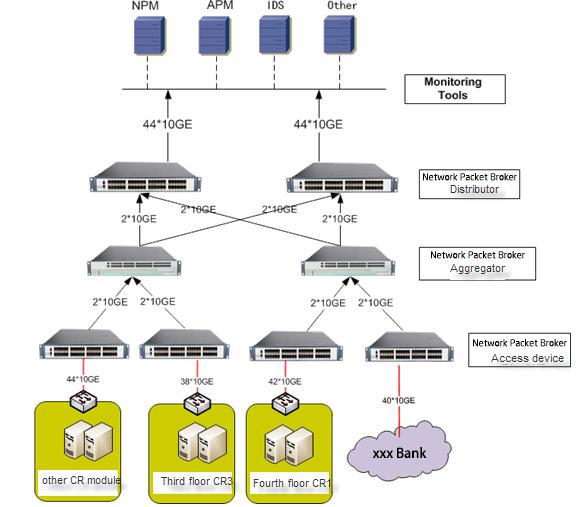

Ochrona przed atakami DDoS w celu zapewnienia bezpieczeństwa sieci bankowej, zarządzania ruchem, wykrywania i czyszczenia:

1. Szybka i dokładna reakcja w nanosekundach. Zastosowano technologię samouczenia się ruchu w modelu biznesowym oraz technologię wykrywania głębokości pakietów. Po wykryciu nietypowego ruchu i wiadomości, uruchamiana jest natychmiastowa strategia ochrony, aby zapewnić opóźnienie między atakiem a obroną krótsze niż 2 sekundy. Jednocześnie rozwiązanie do czyszczenia nieprawidłowego przepływu oparte jest na wielowarstwowym procesie filtrowania, obejmującym siedem warstw przetwarzania analizy przepływu, od reputacji IP, przez warstwę transportu i warstwę aplikacji, rozpoznawanie cech, sesję w siedmiu aspektach, zachowanie sieci, kształtowanie ruchu, aby krok po kroku zapobiegać filtrowaniu identyfikacji, co poprawia ogólną wydajność obrony i skutecznie gwarantuje bezpieczeństwo sieci centrum danych banku XXX.

2. Rozdzielenie inspekcji i kontroli, wydajne i niezawodne. Oddzielny system rozmieszczenia centrum testowego i centrum czyszczenia zapewnia kontynuację pracy centrum testowego po awarii centrum czyszczenia oraz generuje raport z testu i powiadomienia alarmowe w czasie rzeczywistym, co pozwala w dużym stopniu uwidocznić atak na bank XXX.

3. Elastyczne zarządzanie, bezproblemowa rozbudowa. Rozwiązanie anty-DDoS może wybierać spośród trzech trybów zarządzania: wykrywanie bez czyszczenia, automatyczne wykrywanie i ochrona przed czyszczeniem oraz ręczna ochrona interaktywna. Elastyczne wykorzystanie trzech metod zarządzania może spełnić wymagania biznesowe banku XXX, ograniczając ryzyko wdrożenia i poprawiając dostępność po uruchomieniu nowego biznesu.

Wartość dla klienta

1. Efektywne wykorzystanie przepustowości sieci w celu zwiększenia korzyści dla przedsiębiorstwa

Dzięki kompleksowemu rozwiązaniu w zakresie bezpieczeństwa, liczba awarii sieci spowodowanych atakiem DDoS na działalność internetową centrum danych spadła do 0, a marnotrawstwo przepustowości wyjść sieciowych spowodowane nieprawidłowym ruchem i zużyciem zasobów serwera zostało ograniczone, co stworzyło bankowi XXX warunki do zwiększenia swoich korzyści.

2. Zmniejsz ryzyko, zapewnij stabilność sieci i zrównoważony rozwój firmy

Wdrożenie sprzętu chroniącego przed atakami DDoS nie zmienia istniejącej architektury sieciowej, nie stwarza ryzyka przełączenia sieci, nie występuje pojedynczy punkt awarii, nie ma wpływu na normalne funkcjonowanie firmy oraz obniża koszty wdrożenia i koszty operacyjne.

3. Popraw zadowolenie użytkowników, skonsoliduj istniejących użytkowników i pozyskaj nowych

Zapewnienie użytkownikom rzeczywistego środowiska sieciowego, bankowości internetowej, możliwości przeprowadzania zapytań biznesowych online i innych usług biznesowych online znacznie poprawiło zadowolenie użytkowników, wzmocniło lojalność użytkowników i pozwoliło zapewnić klientom rzeczywiste usługi.

Czas publikacji: 17 lipca 2023 r.