Blog techniczny

-

sFlow Demystified: zasady, wartość, zastosowania i integracja z brokerem pakietów sieciowych

W dobie szybkich sieci i infrastruktury chmurowej, wydajne monitorowanie ruchu sieciowego w czasie rzeczywistym stało się podstawą niezawodnego działania IT. Wraz ze skalowaniem sieci do obsługi łączy 10 Gb/s+, aplikacji kontenerowych i architektur rozproszonych, ...Przeczytaj więcej -

Czym właściwie jest sieć Spine-Leaf? Sieć Spine-Leaf sieci podkładowych

Aby sprostać potrzebom usług chmurowych, sieć jest stopniowo dzielona na sieć bazową (underlay) i sieć bazową (overlay). Sieć bazowa (underlay) to fizyczny sprzęt, taki jak routing i przełączanie w tradycyjnym centrum danych, który nadal opiera się na koncepcji stabilności i bezpieczeństwa.Przeczytaj więcej -

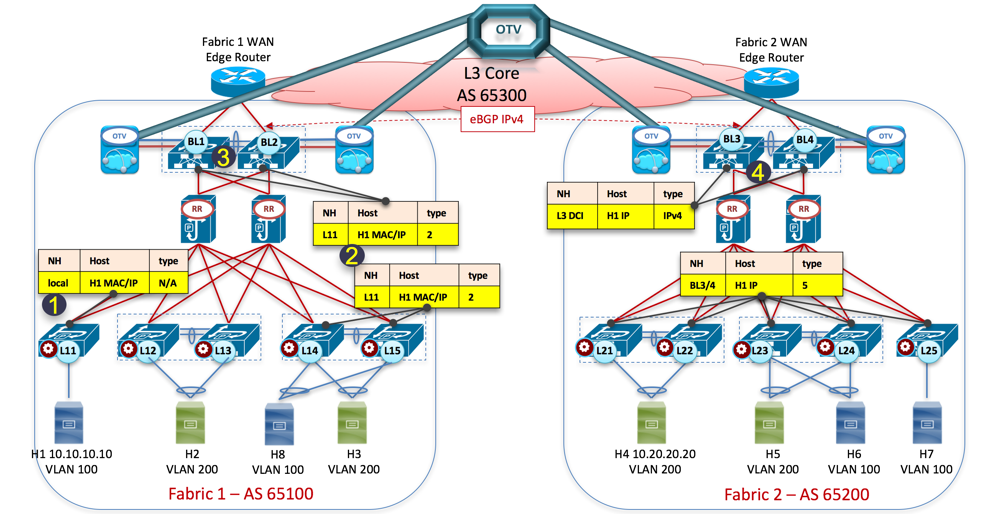

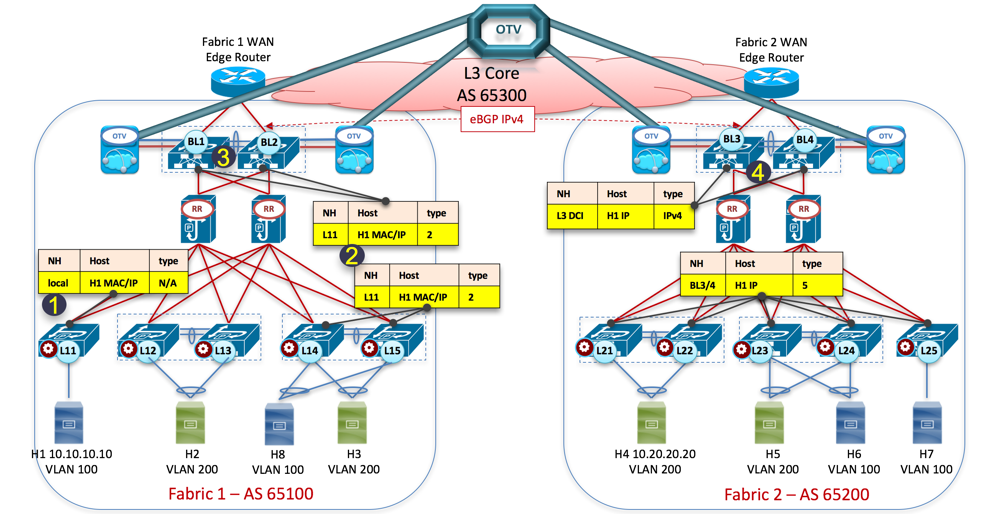

Tunelowanie tunelowe Mylinking™ Network Packet Broker: Wzmocnienie VTEP w nowoczesnych sieciach

W erze przetwarzania w chmurze i wirtualizacji sieci, VXLAN (Virtual Extensible LAN) stała się kluczową technologią do budowy skalowalnych i elastycznych sieci nakładkowych. Sercem architektury VXLAN jest VTEP (VXLAN Tunnel Endpoint), kluczowy element...Przeczytaj więcej -

Serdeczne życzenia świąteczne i noworoczne 2026 dla naszych cenionych partnerów | Zespół Mylinking™

Drodzy Partnerzy, Gdy rok powoli zbliża się ku końcowi, świadomie zatrzymujemy się na chwilę, by zastanowić się i docenić podróż, którą wspólnie odbyliśmy. W ciągu ostatnich dwunastu miesięcy dzieliliśmy niezliczone, ważne chwile – od radości z powodu...Przeczytaj więcej -

Szczegółowa analiza i porównanie zastosowań metod pozyskiwania danych o ruchu sieciowym TAP i SPAN

W obszarach eksploatacji i konserwacji sieci, rozwiązywania problemów oraz analizy bezpieczeństwa, precyzyjne i efektywne pozyskiwanie strumieni danych sieciowych stanowi podstawę realizacji różnych zadań. TAP (Test Access) to dwie główne technologie pozyskiwania danych sieciowych...Przeczytaj więcej -

Brokerzy pakietów sieciowych Mylinking™ do przechwytywania, wstępnego przetwarzania i przekazywania ruchu sieciowego Warstwy modelu OSI do odpowiednich narzędzi

Brokery pakietów sieciowych Mylinking™ obsługują dynamiczne równoważenie obciążenia ruchu sieciowego: algorytm mieszania równoważenia obciążenia i algorytm współdzielenia wagi oparty na sesjach, zgodnie z charakterystyką warstw L2-L7, aby zapewnić dynamiczny ruch wyjściowy portu w ramach równoważenia obciążenia. I M...Przeczytaj więcej -

Czy jako doświadczony inżynier sieciowy znasz 8 najczęstszych ataków sieciowych?

Inżynierowie sieciowi, na pierwszy rzut oka, to po prostu „techniczni robotnicy”, którzy budują, optymalizują i rozwiązują problemy w sieciach. W rzeczywistości jednak jesteśmy „pierwszą linią obrony” w cyberbezpieczeństwie. Raport CrowdStrike z 2024 roku wykazał, że globalna liczba cyberataków wzrosła o 30%, a liczba ataków w Chinach…Przeczytaj więcej -

Czym jest system wykrywania włamań (IDS) i system zapobiegania włamaniom (IPS)?

System wykrywania włamań (IDS) działa jak zwiadowca w sieci. Jego podstawową funkcją jest wykrywanie włamań i wysyłanie alarmów. Monitorując ruch sieciowy lub zachowanie hosta w czasie rzeczywistym, porównuje on wstępnie zdefiniowaną „bibliotekę sygnatur ataków” (np. znane wirusy).Przeczytaj więcej -

Brama VxLAN (Virtual eXtensible Local Area Network): scentralizowana brama VxLAN czy rozproszona brama VxLAN?

Aby omówić bramy VXLAN, musimy najpierw omówić samą sieć VXLAN. Przypomnijmy, że tradycyjne sieci VLAN (Virtual Local Area Networks) używają 12-bitowych identyfikatorów VLAN do podziału sieci, obsługując do 4096 sieci logicznych. Działa to dobrze w przypadku małych sieci, ale w nowoczesnych centrach danych, z...Przeczytaj więcej -

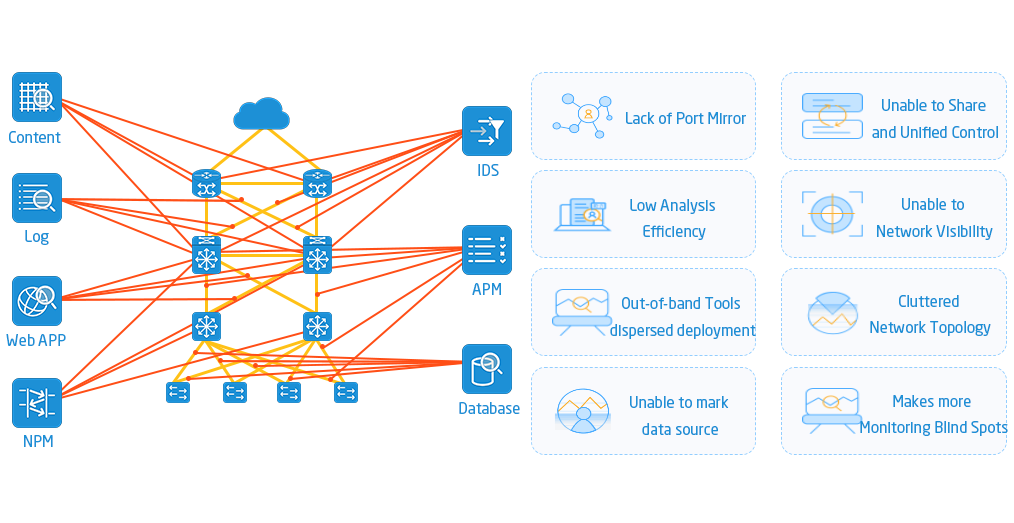

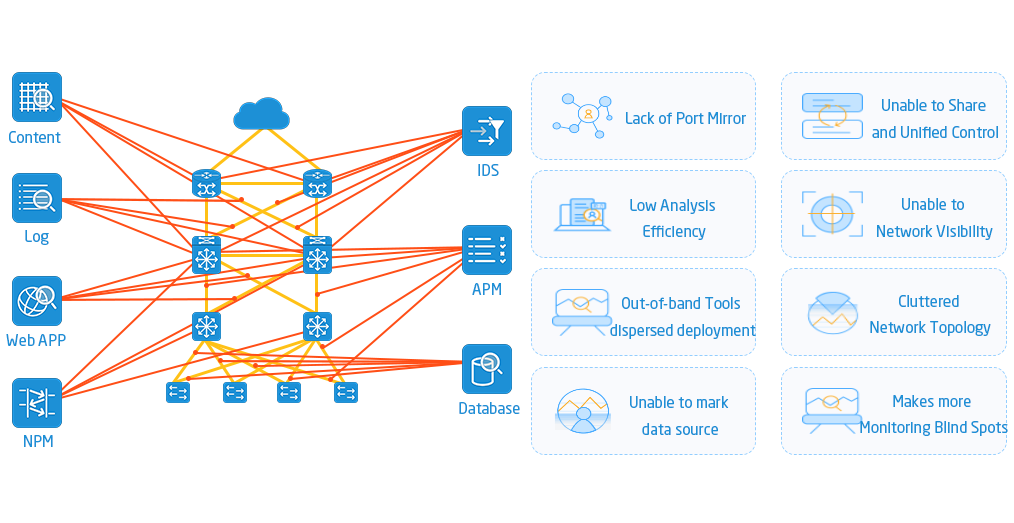

Monitorowanie sieci „Niewidzialny kamerdyner” – NPB: Legenda zarządzania ruchem sieciowym w erze cyfrowej

W dobie cyfrowej sieci przedsiębiorstw nie są już tylko „kilkoma kablami łączącymi komputery”. Wraz z upowszechnieniem się urządzeń IoT, migracją usług do chmury i coraz powszechniejszą pracą zdalną, ruch w sieci gwałtownie wzrósł, podobnie jak...Przeczytaj więcej -

Network Tap vs SPAN Port Mirror – które rozwiązanie do przechwytywania ruchu sieciowego jest lepsze do monitorowania sieci i zapewnienia jej bezpieczeństwa?

Punkty dostępu testowego (TAP), znane również jako Replication Tap, Aggregation Tap, Active Tap, Copper Tap, Ethernet Tap, Optical Tap, Physical Tap itp. Punkty dostępu to popularna metoda pozyskiwania danych sieciowych. Zapewniają one kompleksowy wgląd w przepływ danych sieciowych.Przeczytaj więcej -

Analiza ruchu sieciowego i przechwytywanie ruchu sieciowego to kluczowe technologie zapewniające wydajność i bezpieczeństwo sieci

W dzisiejszej erze cyfrowej analiza ruchu sieciowego oraz przechwytywanie i gromadzenie ruchu sieciowego stały się kluczowymi technologiami zapewniającymi wydajność i bezpieczeństwo sieci. W tym artykule omówimy te dwa obszary, aby pomóc Ci zrozumieć ich znaczenie i przypadki użycia, a także...Przeczytaj więcej

-

Telefon

-

E-mail

-

Skype

-

Szczyt